Nos dias de hoje, é comum ouvirmos falar sobre a invasão de celulares. Essa prática, muitas vezes ilegal, pode ser feita por pessoas mal-intencionadas e que desejam obter informações pessoais

Segurança da Informação

Você sabia que, de acordo com o Relatório do FBI na Internet Crime Center (2015-2020), os crimes cibernéticos contra crianças aumentaram 144% em relação a 2019? Infelizmente, os cibercriminosos não visam apenas

Em um recente comunicado de imprensa da Meta Platforms, foi anunciado que mais de 400 aplicativos maliciosos foram identificados nas plataformas Android e iOS. O objetivo desses aplicativos era roubar

O Android é o sistema operacional móvel mais popular no mundo de hoje. No artigo de hoje vamos aprender "como monitorar um dispositivo Android remotamente". Para isso, vamos usar um aplicativo malicioso

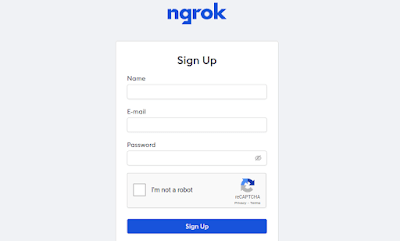

Ngrok é um aplicativo multiplataforma que nos permite encaminhar nosso servidor de desenvolvimento local para a internet sem encaminhamento de porta.

O recente relatório do Ponemon cobrindo o custo de ameaças internas globais afirma que um total de 3.807 ataques, ou 56%, foram causados por negligência de funcionários ou contratados, custando em média

Se você é fã de esportes, provavelmente já quis entrar no mundo das apostas esportivas. Quem não gostaria? Apenas a ideia de poder ganhar algum dinheiro extra com base em sua experiência

Organizações e governos devem reformular completamente a forma como combatem o cibercrime para sobreviver à crescente onda de invasores.

Esta é uma lista de algumas das principais ferramentas de hacking. Os principais utilitários de segurança com links diretos para baixar. 1. Nmap Acho que todo mundo já ouviu falar

Contas do Instagram - principalmente as verificadas - são um alvo lucrativo para hackers criminosos. Veja o que você pode fazer para evitá-los Quando a conta do Instagram do fundador da

Carregar mais