Atacar um site ou servidor na Internet sem autorização legal é considerado crime. A prática leva à perfeição, mas onde praticar nossas habilidades de hacking?

Uma resposta simples está em nosso localhost. Localhost é um servidor web hospedado localmente que pode ser hospedado em nosso PC e não conectado à Internet.

Existe uma frase famosa “Não há lugar como 127.0.0.1”. Este 127.0.0.1 é nosso servidor doméstico ou servidor local. Este é um lugar incrível para aprender e praticar nossas habilidades. É por isso que é o melhor lugar. Nenhum lugar pode ser melhor do que o localhost.

Como configurar?

Configurar um servidor vulnerável é muito fácil. Agora configuraremos o DVWA em nossa máquina virtual Kali Linux .

DVWA significa Damn Vulnerable Web Application. Sim, é muito vulnerável. Neste aplicativo da web, pesquisadores de segurança, testadores de invasão ou hackers éticos testam suas habilidades e executam ferramentas em um ambiente legal.

DVWA foi projetado para praticar algumas das vulnerabilidades mais comuns da web. É feito com PHP e mySQL. Vamos começar.

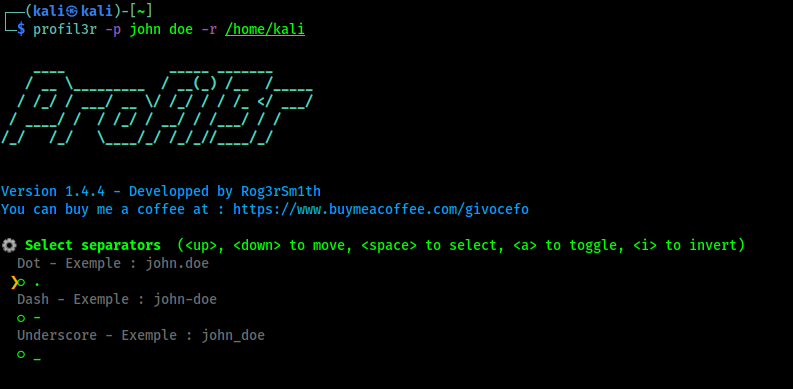

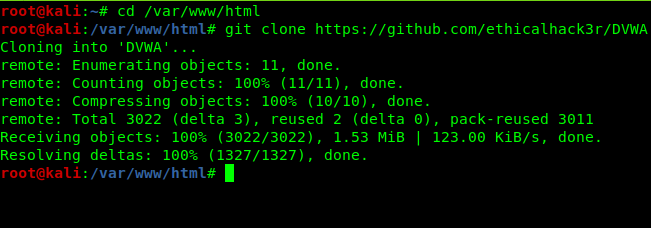

No ambiente Linux, os arquivos localhost são armazenados no diretório /var/www/html, então abrimos um terminal e entramos nesse diretório usando o seguinte comando:

cd /var/www/htmlAqui, clonamos DVWA de seu repositório Github. Para cloná-lo, executamos o seguinte comando:

git clone https://github.com/ethicalhack3r/DVWA

Após a conclusão da clonagem, renomeamos o DVWA para dvwa (não é necessário, mas poupará nosso esforço).

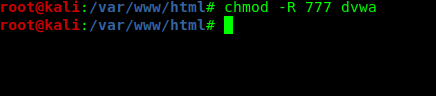

mv DVWA dvwaEm seguida, alteramos a permissão no diretório dvwa usando o seguinte comando:

chmod -R 777 dvwa/

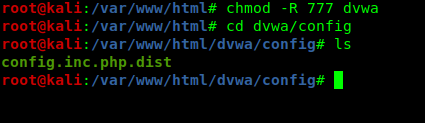

Agora temos que configurar este aplicativo da web para rodar corretamente, para isso temos que ir para o diretório / dvwa /config.

cd dvwa /configUsando o comando ls, podemos obter a lista de arquivos.

ls

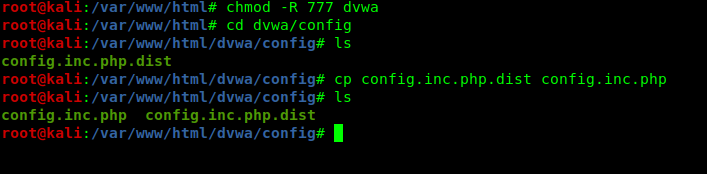

Na imagem acima, podemos ver o arquivo config.inc.php.dist. Este arquivo contém a configuração padrão. Precisamos fazer uma cópia deste arquivo com o nome de extensão .php, estamos copiando este arquivo porque, no futuro, se algo der errado, teremos os valores padrão. Portanto, copiamos este arquivo com o nome de extensão .php usando o seguinte comando:

cp config.inc.php.dist config.inc.phpEm seguida, verificamos o arquivo copiado usando o comando ls:

ls

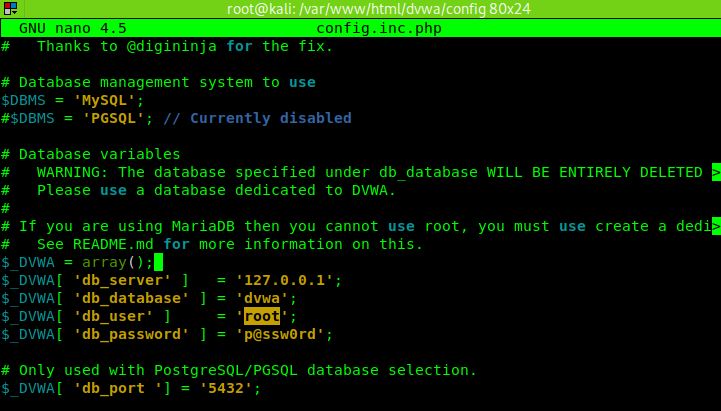

Em seguida, usamos o editor nano para fazer alterações em nosso arquivo PHP recém-criado.

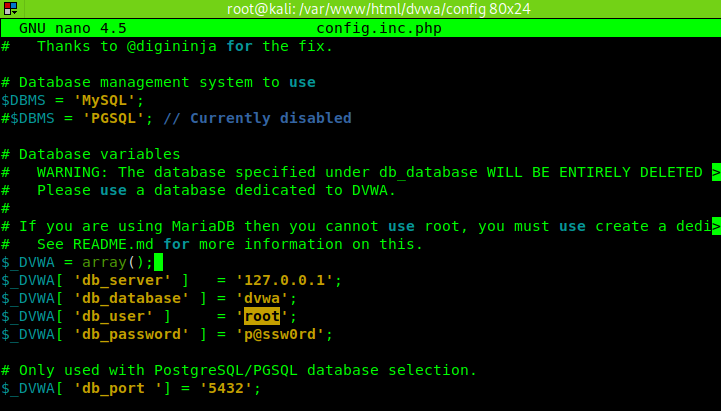

nano config.inc.phpA captura de tela é a seguinte:

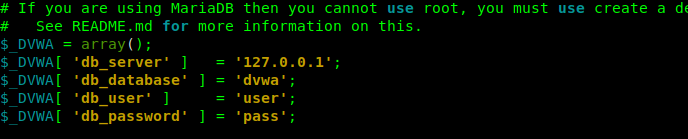

Faremos mudanças nesta parte o p@ssw0rd para pass e o usuário para root. Veja a seguinte imagem:

Em seguida, salvamos usando CTRL + X e pressionamos Y para salvar as alterações e o botão Enter para salvar e sair.

O próximo é configurar o banco de dados.

Começamos o mysql primeiro usando o seguinte comando: –

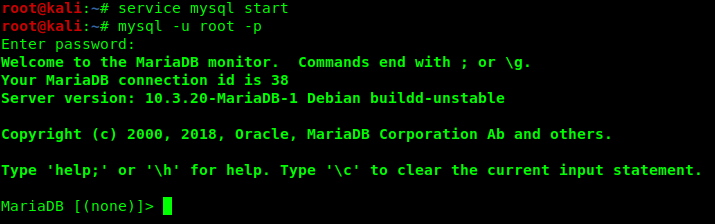

service mysql start

Se não houver erros, isso significa que o serviço foi iniciado.

Agora vamos fazer o login no mysql usando o seguinte comando: –

mysql -u root -p

Aqui em nosso Kali Linux root está o nosso nome de superusuário, se tivermos algo mais, precisamos mudar esse usuário.

No campo de senha, pressionamos Enter sem digitar a senha; porque não definimos nenhuma senha para ele, agora o mysql será aberto da seguinte forma:

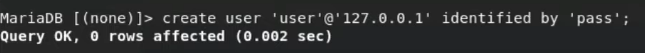

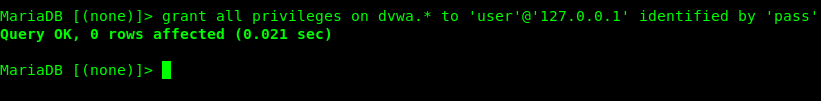

Agora, para configurar um banco de dados, começamos com a criação de um novo usuário, usando o seguinte comando:

create user 'user'@'127.0.0.1' identified by 'pass';

Aqui, usando este comando, estamos criando um usuário chamado ‘usuário’ executando o servidor em 127.0.0.1 (localhost) e a senha é ‘pass’. Lembre-se de que este nome de usuário e senha devem ser exatamente iguais aos da senha e nome de usuário que inserimos no arquivo de configuração do aplicativo da web dvwa.

Na imagem, podemos ver que a consulta está OK. Isso significa que o usuário foi criado.

Em seguida, concedemos a esse usuário todos os privilégios sobre o banco de dados. Para isso, digitamos o seguinte comando:

grant all privileges on dvwa.* to 'user'@'127.0.0.1' identified by 'pass';

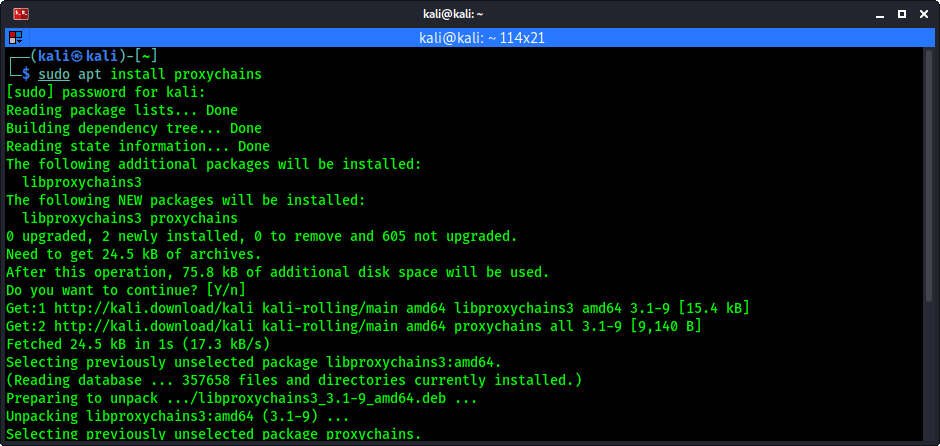

Sim, terminamos o trabalho do banco de dados, agora configuraremos o servidor. Para isso, precisamos configurar nosso servidor apache2. Vamos mudar nosso diretório para /etc/php/7.3/apache2

Aqui estamos usando a versão 7.3, se usarmos outra versão, o caminho pode ser alterado.

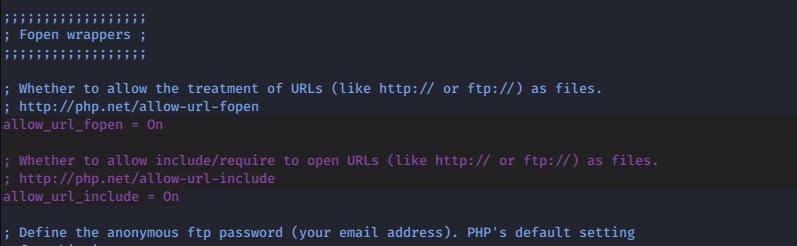

cd /etc/php/7.3/apache2Aqui, configuramos o arquivo php.ini usando o leafpad de qualquer bom editor de texto. Usamos o editor de mousepad.

mousepad php.iniPrecisamos mudar o allow_url_fopen e allow_url_include valores. Nós definimos ambos ‘On’. Em alguns casos, quando o configuramos pela primeira vez, podemos descobrir que uma ou ambas as configurações estão definidas como ‘Desligado’. Mudamos ambas as configurações para ‘Ligado’, como a seguinte captura de tela:

Em seguida, salvamos e fechamos o arquivo.

Em seguida, iniciamos o servidor apache2 usando o seguinte comando:

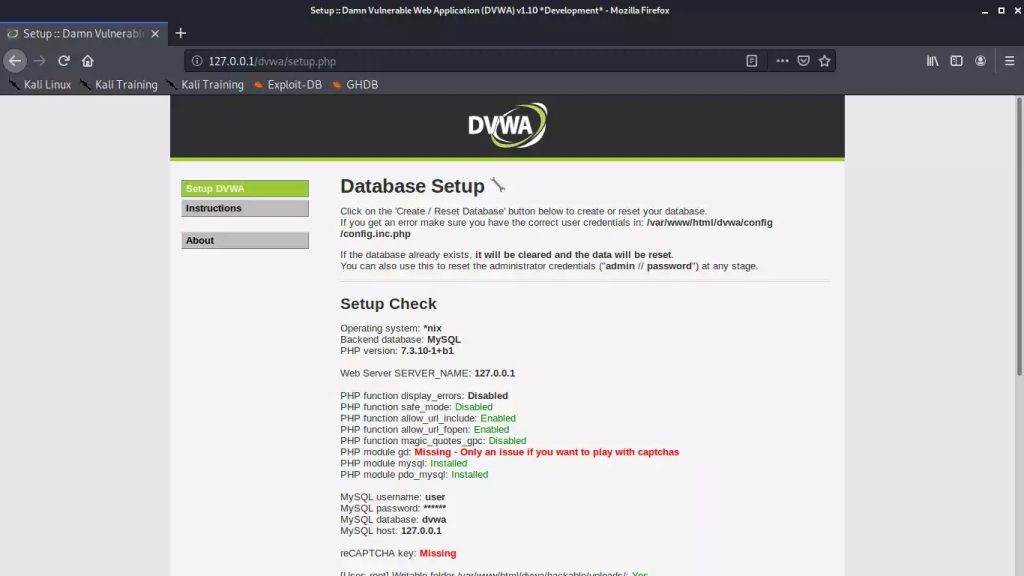

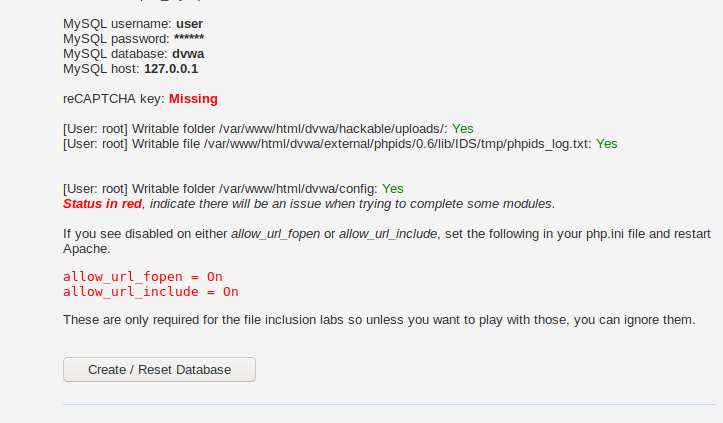

service apache2 startVamos abrir o navegador e navegar até 127.0.0.1/dvwa/ primeiro abrir o setup.php conforme mostrado na imagem.

Aqui, rolaremos para baixo e clicaremos em “Create/Reset Database”.

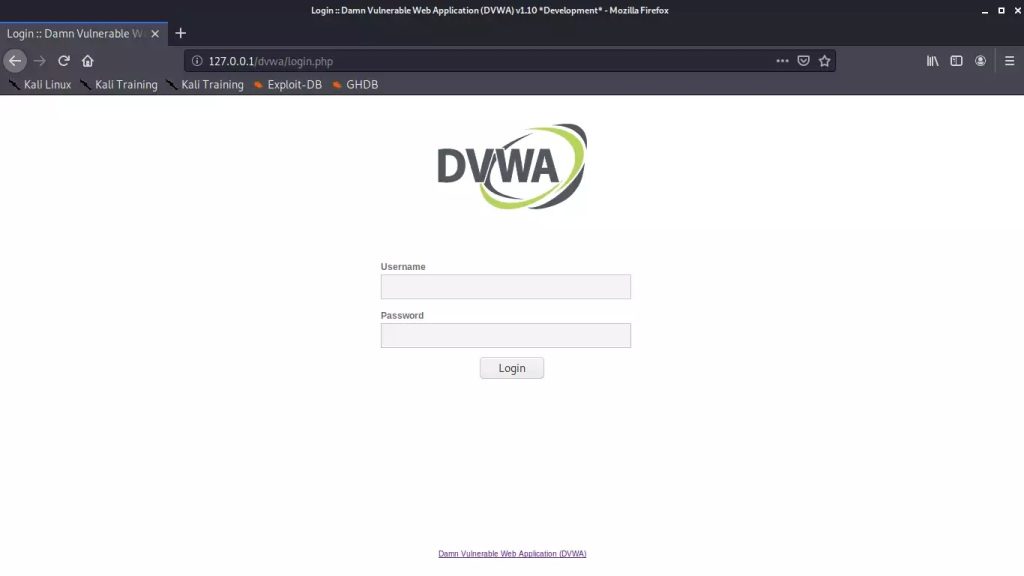

Em seguida, ele irá criar e configurar o banco de dados e redirecionar para a página de login do DVWA.

O login padrão é

- Nome de usuário: admin

- Senha: password

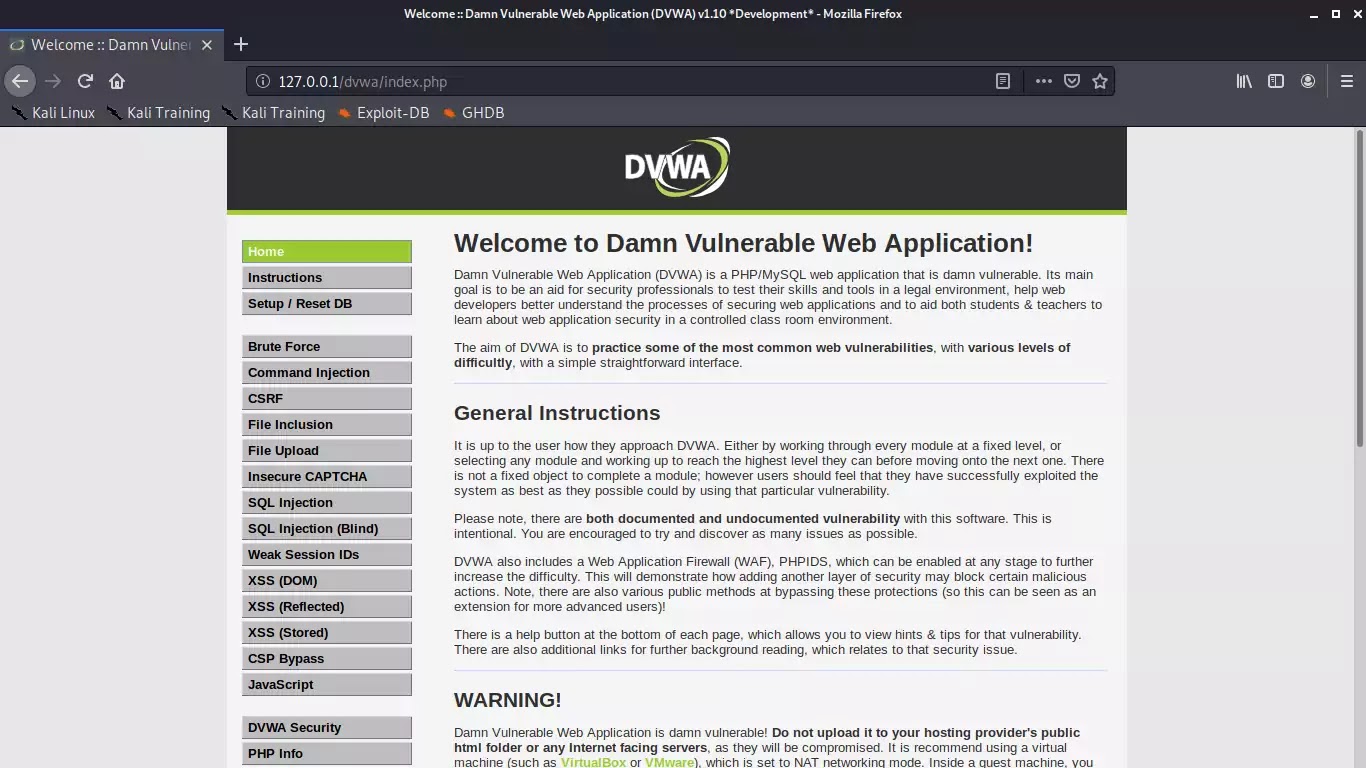

Após o login, estamos na página principal de Damn Vulnerable Web Applications. Aqui estão algumas informações gerais e avisos.

No lado esquerdo, podemos ver muitas páginas vulneráveis disponíveis, que podemos praticar.

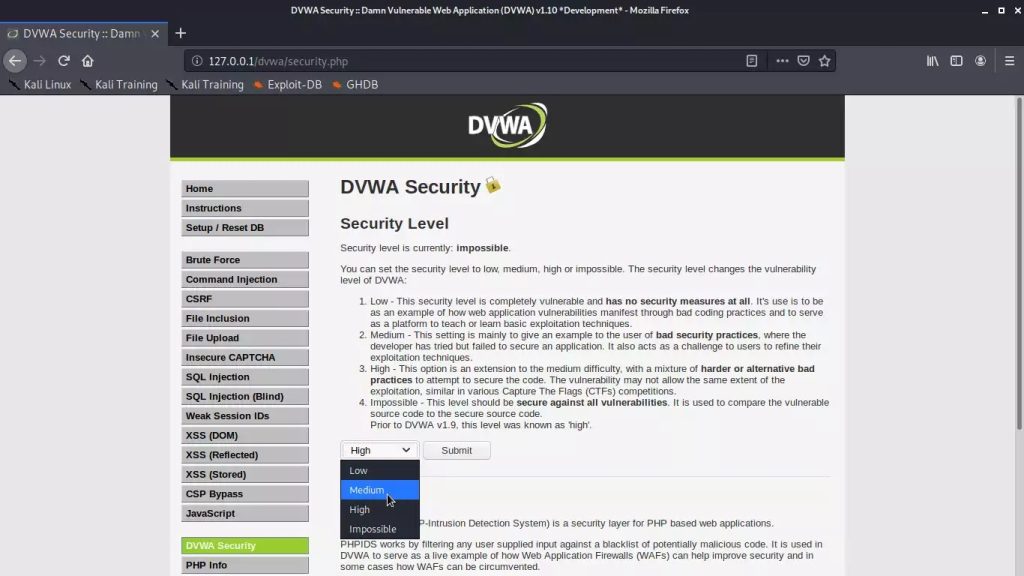

DVWA tem diferentes níveis de segurança e para alterar navegue em DVWA Security. Existem alguns níveis de segurança baixo, médio, alto, impossível. Podemos escolher a dificuldade de acordo com a necessidade.

Agora podemos executar ferramentas e técnicas de teste de penetração em nosso host local.

É assim que podemos configurar o DVWA , Damn Vulnerable Web Application em nosso sistema Kali Linux . Isso é muito útil para usuários iniciantes a avançados, devido aos níveis de segurança de várias camadas.

Diga-nos que tipo de vulnerabilidade você deve tentar primeiro? Para qualquer problema, sinta-se à vontade para comentar abaixo