Um ataque distribuído de negação de serviço (DDoS) é uma tentativa maliciosa de interromper o funcionamento regular de uma rede, serviço ou site, sobrecarregando-o com uma inundação de tráfego ilegítimo. Em um ataque DDoS, vários dispositivos comprometidos, muitas vezes formando uma botnet , geram altas solicitações ou tráfego para sobrecarregar os recursos do sistema alvo, como largura …

O que é um ataque DDoS?

Um ataque distribuído de negação de serviço (DDoS) é uma tentativa maliciosa de interromper o funcionamento regular de uma rede, serviço ou site, sobrecarregando-o com uma inundação de tráfego ilegítimo.

Em um ataque DDoS, vários dispositivos comprometidos, muitas vezes formando uma botnet , geram altas solicitações ou tráfego para sobrecarregar os recursos do sistema alvo, como largura de banda, capacidade de processamento ou memória.

O objetivo de um ataque DDoS é esgotar os recursos do alvo a ponto de ele ficar indisponível ou sofrer degradação significativa no desempenho.

Ao saturar o alvo com uma quantidade esmagadora de tráfego, os usuários legítimos não conseguem acessar o serviço, causando transtornos, perdas financeiras e danos à reputação do alvo.

Exemplo de ataque DDoS

Um exemplo de ataque DDoS é o ataque de botnet Mirai em 2016. Neste ataque, o malware Mirai infectou muitos dispositivos da Internet das Coisas (IoT), como câmeras, roteadores e DVRs, com medidas de segurança fracas ou credenciais padrão.

Uma vez infectados, os invasores controlaram esses dispositivos comprometidos e formaram uma enorme botnet. Os invasores então lançaram um ataque DDoS coordenado contra seu alvo, o provedor de DNS (Sistema de Nomes de Domínio) Dyn.

A botnet Mirai inundou os servidores da Dyn com um tráfego avassalador, visando sua infraestrutura DNS. Como resultado, vários sites e serviços online importantes, incluindo Twitter, Spotify, Reddit e Netflix, sofreram interrupções significativas e ficaram inacessíveis aos usuários por um período considerável de tempo – veja mais detalhes sobre os ataques DDoS mais famosos da história .

Como funciona um ataque DDoS?

Um ataque DDoS normalmente envolve as seguintes etapas:

Formação de botnet: O invasor monta uma rede de dispositivos comprometidos chamada botnet. Esses dispositivos podem ser computadores, servidores, dispositivos IoT ou até smartphones infectados com malware. As máquinas comprometidas estão sob o controle do invasor e são usadas para lançar o ataque.

Reconhecimento: O invasor identifica alvos potenciais, como sites, servidores ou infraestrutura de rede, para interromper ou desativar. Isso pode ser feito por meio de varredura automatizada ou aproveitando informações sobre alvos vulneráveis.

Configuração de comando e controle (C&C): O invasor estabelece uma infraestrutura de comando e controle para se comunicar com os dispositivos comprometidos na botnet. Essa infraestrutura permite ao invasor emitir comandos e coordenar o ataque.

Início do ataque: O invasor instrui os dispositivos comprometidos da botnet a enviar tráfego ou solicitações massivas ao sistema alvo. Essa inundação de tráfego sobrecarrega os recursos do alvo, como largura de banda, capacidade de processamento ou memória.

Redirecionamento de tráfego: para amplificar o ataque, o invasor pode empregar técnicas como falsificação de IP ou ataques de reflexão/amplificação. A falsificação de IP envolve falsificar o endereço IP de origem do tráfego de ataque para fazer com que pareça que vem de fontes legítimas. Os ataques de reflexão/amplificação exploram servidores ou serviços vulneráveis que respondem com mais tráfego do que recebem, ampliando a escala do ataque.

Impacto no alvo: Os recursos do sistema alvo ficam sobrecarregados devido ao volume excessivo de tráfego. Como resultado, o sistema alvo sofre degradação de desempenho ou torna-se completamente inacessível para usuários legítimos. Essa interrupção pode levar a perdas financeiras, danos à reputação e possíveis vulnerabilidades de segurança.

Persistência do Ataque: O invasor pode tentar sustentar o ataque por um longo período, ajustando a estratégia de ataque ou visando diferentes partes da infraestrutura para evitar medidas de detecção ou mitigação.

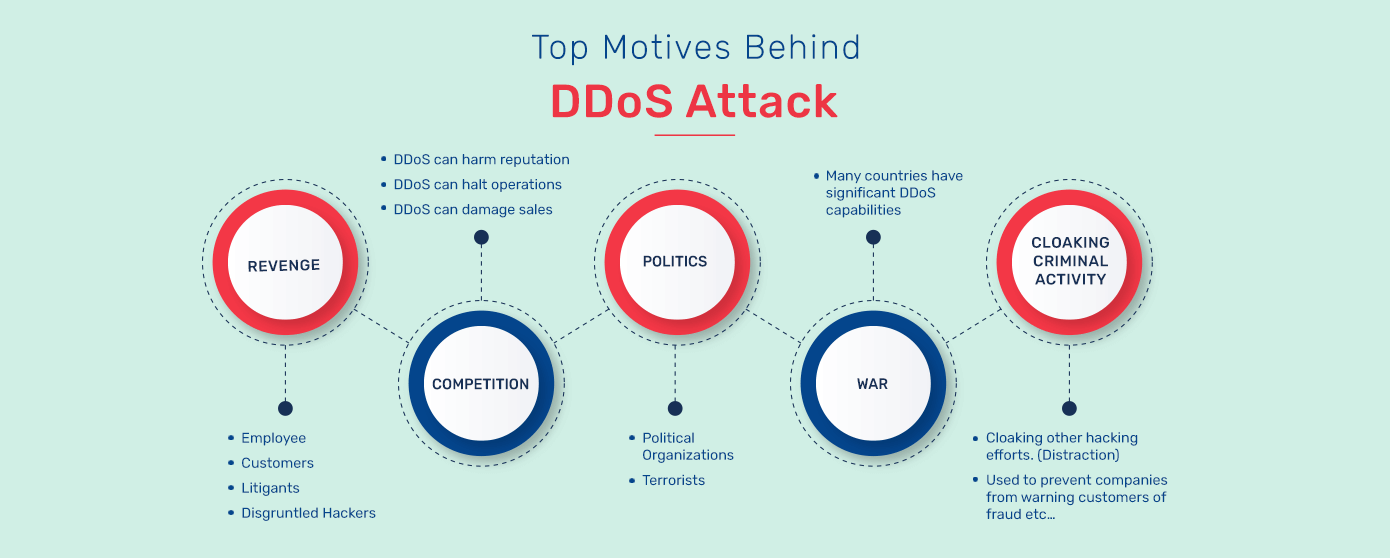

Qual é a motivação por trás dos ataques DDoS?

Os ataques DDoS são motivados por vários fatores, incluindo:

Ganho Financeiro: Os invasores podem lançar ataques DDoS para extorquir dinheiro do alvo. Eles podem ameaçar continuar ou intensificar o ataque, a menos que seja pago um resgate.

Razões ideológicas ou políticas: Grupos ou indivíduos hacktivistas podem realizar ataques DDoS para promover uma agenda específica, expressar dissidência ou protestar contra organizações, governos ou ideologias específicas.

Vantagem Competitiva: Concorrentes ou entidades maliciosas podem lançar ataques DDoS contra empresas rivais para perturbar as suas operações, obter vantagem competitiva ou sabotar a sua presença online.

Vingança ou vingança pessoal: Indivíduos que guardam rancor contra uma determinada organização, indivíduo ou comunidade podem lançar ataques DDoS como um ato de retaliação ou para causar danos.

Distração ou Cobertura: Os ataques DDoS podem ser usados como uma tática diversiva para desviar a atenção das equipes de segurança ou sobrecarregar a infraestrutura de segurança. Em contraste, outros ataques, como violações de dados ou infecções por malware, são realizados.

Demonstração de capacidade técnica: alguns invasores lançam ataques DDoS para demonstrar suas habilidades de hacking, ganhar notoriedade na comunidade hacker ou simplesmente pela emoção de causar interrupções.

Perturbação de infraestruturas críticas: os ataques DDoS podem ter como alvo infraestruturas críticas, como instituições financeiras, websites governamentais ou serviços públicos, para causar perturbações generalizadas, incutir medo ou minar a confiança nestes sistemas.

Testando defesas de segurança: Os ataques DDoS podem testar a resiliência e a eficácia da infraestrutura de segurança de uma organização e identificar vulnerabilidades potenciais que poderiam ser exploradas em ataques mais direcionados.

Como os ataques DDoS são categorizados?

Os ataques DDoS (negação de serviço distribuída) são categorizados com base em vários fatores, como o tipo de tráfego usado, o método de ataque, a duração do ataque e o alvo do ataque. Aqui estão algumas categorias comuns:

Ataques Volumétricos

Os sites direcionados são inundados com volumosas solicitações maliciosas que usam amplificação e outras técnicas para criar tráfego massivo e esgotar a largura de banda e outros recursos.

Exemplos – Inundação UDP, Amplificação NTP, Inundação ICMP e Amplificação DNS.

Ataques de protocolo

As vulnerabilidades e fraquezas nas camadas 3 e 4 da pilha de protocolos são aproveitadas nesses ataques de exaustão de estado para esgotar os recursos do servidor ou outro hardware de rede/equipamento de comunicação intermediário (firewalls, balanceadores de carga, etc.) no meio.

Exemplos – inundações SYN, Ping of Death, ataques Smurf e ataques de pacotes fragmentados.

Application-Layer Attacks

As vulnerabilidades, configurações incorretas de segurança e falhas de lógica de negócios nos sites visados são aproveitadas na orquestração desses ataques à Camada 7. Eles são mais baratos para o invasor executar, pois há uma necessidade menor de recursos/dispositivos.

Exemplos – Slowloris, HTTP Floods e/ou direcionamento a uma vulnerabilidade específica no aplicativo com a intenção de derrubá-la.

Tipos de ataques DDoS

Vários subtipos de ataques DDoS se enquadram nas categorias mencionadas acima, mas possuem características distintas. Aqui está uma análise abrangente dos métodos atuais de ataque DDoS.

1. SYN Flood: Um SYN Flood é um ataque DDoS direcionado ao processo de handshake TCP (Transmission Control Protocol). O invasor envia muitos pacotes TCP SYN para o servidor de destino, mas precisa concluir o processo de handshake triplo. Isso faz com que o servidor aloque recursos para cada tentativa de conexão de entrada, mas nunca os libera, fazendo com que o servidor pare de responder.

2. Ataque LAND: Um ataque LAND é um tipo de ataque DDoS que explora uma vulnerabilidade na pilha de protocolos TCP/IP. O invasor envia um pacote TCP SYN falsificado com o endereço IP de origem definido para o endereço IP do servidor de destino, o endereço IP de destino definido para o endereço IP do servidor de destino e uma porta de origem e destino aleatória. Isso faz com que o servidor de destino envie um pacote SYN-ACK de volta para si mesmo, criando um loop que pode fazer com que o servidor pare de responder.

3. Inundação SYN-ACK: Uma inundação SYN-ACK é um ataque DDoS direcionado ao processo de handshake TCP. O invasor envia muitos pacotes TCP SYN-ACK para o servidor de destino, fazendo com que ele fique sobrecarregado e sem resposta.

4. ACK & PUSH ACK Flood: Um ACK & PUSH ACK Flood é um ataque DDoS direcionado ao protocolo TCP, enviando muitos pacotes TCP ACK ou TCP PUSH para o servidor de destino. Isso pode fazer com que o servidor fique sobrecarregado e sem resposta.

5. Inundação de ACK fragmentada: Uma inundação de ACK fragmentada é um ataque DDoS direcionado ao protocolo TCP, enviando pacotes fragmentados com o sinalizador ACK definido. Isso pode fazer com que o servidor fique sobrecarregado e sem resposta.

6. Inundação de Sessão Falsificada (Ataque de Sessão Falsificada): Uma Inundação de Sessão Falsificada, também conhecida como Ataque de Sessão Falsificada, é um tipo de ataque DDoS que tem como alvo o protocolo TCP, enviando um grande número de pacotes com um endereço IP de origem falsificado. Isso pode fazer com que o servidor fique sobrecarregado e pare de responder ao tentar estabelecer conexões com os endereços IP falsificados.

7. Inundação UDP: Uma inundação UDP é um tipo de ataque DDoS que tem como alvo o protocolo UDP (User Datagram Protocol), enviando muitos pacotes UDP para o servidor de destino.

8. Inundação de DNS: Em um ataque de inundação de DNS, os servidores DNS são bombardeados com um número excessivo de solicitações, sobrecarregando seus recursos e resultando em falta de resposta.

9. Flood de VoIP: Um Flood de VoIP é um tipo de ataque DDoS que tem como alvo redes VoIP (Voice over Internet Protocol), enviando um grande número de pacotes VoIP para a rede alvo, sobrecarregando seus recursos e fazendo com que ela pare de responder.

10. CHARGEN Flood: Este ataque usa o protocolo Character Generator para enviar um grande volume de caracteres aleatórios ao alvo.

11. Inundação SSDP: Este ataque tem como alvo o Simple Service Discovery Protocol, inundando o alvo com solicitações SSDP e sobrecarregando seus recursos.

12. Inundação SNMP (Amplificação SNMP): Este ataque usa servidores SNMP para gerar um grande volume de tráfego em direção ao alvo, sobrecarregando seus recursos e fazendo com que ele pare de responder.

13. HTTP Flood: Um ataque HTTP Flood é um ataque DDoS que tem como alvo servidores web, enviando solicitações HTTP massivas ao servidor, sobrecarregando seus recursos e deixando-o sem resposta. Esse tipo de ataque geralmente é realizado por meio de uma botnet.

14. Inundação HTTP GET recursiva: Um ataque HTTP GET Flood recursivo é um tipo de ataque HTTP Flood que tem como alvo servidores web enviando solicitações HTTP GET em um loop recursivo. Isso significa que o invasor envia solicitações que incluem uma URL apontando para o servidor web original, fazendo com que o servidor solicite seu conteúdo repetidamente. Isso pode fazer com que o servidor fique sobrecarregado e sem resposta.

15. Inundação de ICMP: Um ataque de inundação de ICMP é um tipo de ataque DDoS que tem como alvo redes enviando pacotes ICMP massivos para a rede da vítima.

16. Ataque de aplicativo mal utilizado: Um ataque de aplicativo mal utilizado é um tipo de ataque DDoS que tem como alvo os aplicativos, enviando uma grande quantidade de informações maliciosas para o aplicativo, fazendo com que ele pare de responder ou trave. Este ataque pode explorar vulnerabilidades no código ou na configuração do aplicativo.

17. Ataque IP Nulo: Um ataque IP Nulo é um tipo de ataque DDoS que tem como alvo roteadores e outros dispositivos de rede, enviando uma grande quantidade de pacotes IP com um endereço IP de origem 0.0.0.0.

18. Ataque Smurf: Um Ataque Smurf é um ataque DDoS direcionado a redes, explorando o recurso de transmissão do protocolo ICMP. O invasor envia uma grande quantidade de pacotes ICMP com um endereço IP de origem falsificado para um endereço de broadcast da rede, fazendo com que todos os dispositivos da rede respondam à solicitação e inundem a rede da vítima com tráfego.

19. Ataque Fraggle: Um ataque Fraggle é um tipo de ataque DDoS que usa pacotes UDP para inundar a rede da vítima com tráfego. É semelhante a um ataque Smurf, mas em vez de usar pacotes ICMP, usa pacotes UDP para amplificar o ataque. O invasor envia uma solicitação a um serviço UDP vulnerável, como o serviço de cobrança, e a resposta é amplificada e enviada ao endereço IP da vítima. Isso faz com que a rede da vítima fique sobrecarregada e sem resposta.

20. Ataque Ping of Death: Um ataque Ping of Death é um tipo de ataque DDoS que envia um pacote ICMP superdimensionado para a rede ou servidor web da vítima. O tamanho do pacote é maior que o tamanho máximo permitido de um pacote ICMP, fazendo com que o sistema da vítima trave ou pare de responder. Este ataque existe há décadas, mas ainda é eficaz contra sistemas vulneráveis.

21. Slowloris: Um ataque Slowloris é um tipo de ataque DDoS que tem como alvo servidores web, abrindo múltiplas conexões e mantendo-as abertas pelo maior tempo possível. O invasor envia solicitações HTTP parciais ao servidor web da vítima, mas nunca as conclui, mantendo as conexões abertas. Isso esgota os recursos do servidor e o torna incapaz de responder a solicitações legítimas.

22. ReDoS: Um ataque ReDoS, ou negação de serviço de expressão regular, é um tipo de ataque DDoS que tem como alvo aplicativos vulneráveis que usam expressões regulares para analisar a entrada do usuário. O invasor envia uma entrada maliciosa ao aplicativo que aciona uma expressão regular com possibilidades de correspondência exponencial, fazendo com que o aplicativo entre em um loop infinito e consuma todos os recursos disponíveis.

23. Canhão de íons de alta órbita (HOIC): Um canhão de íons de alta órbita, ou HOIC, é um tipo de ataque DDoS que usa uma ferramenta para lançar um ataque coordenado de múltiplas fontes. O dispositivo envia tráfego massivo para a rede ou servidor web da vítima, sobrecarregando seus recursos e deixando-o sem resposta. Grupos hacktivistas geralmente usam esse ataque para atingir sites de alto perfil.

24. Canhão de íons de órbita baixa (LOIC): Um canhão de íons de órbita baixa, ou LOIC, é outra ferramenta para lançar ataques DDoS. É semelhante ao HOIC, mas é mais fácil de usar e não requer tanto conhecimento técnico. A ferramenta permite que os usuários participem de um ataque DDoS contribuindo com sua largura de banda.

25. DDoS de dia zero: Um ataque DDoS de dia zero é um tipo de ataque DDoS que explora vulnerabilidades desconhecidas em software ou hardware. Este tipo de ataque é mais difícil de defender porque a vítima não está ciente da vulnerabilidade e, portanto, não pode tomar quaisquer medidas proativas para mitigar o ataque.

Por que os ataques DDoS são perigosos?

- Os ataques DDoS estão aumentando. Há um aumento de 48% nos ataques DDoS. 498 milhões vs 336 milhões (1º trimestre de 2023 vs 4º trimestre de 2022) – Relatório sobre o estado da segurança de aplicativos, 1º trimestre de 2023

- Um em cada dois ataques interrompeu com sucesso os serviços da plataforma visada.

- Os ataques DDoS não são usados para violar diretamente o perímetro de segurança de um site; muitas vezes são a cortina de fumaça usada para orquestrar outros tipos de ataques/atividades maliciosas.

- Os ataques DDoS nem sempre são volumétricos; Os ataques da camada 7, por exemplo, são menores (1 GB ou menos em magnitude), mais sorrateiros e mais silenciosos.

- Atualmente, vários vetores de ataque são usados visando uma combinação de camadas de rede para orquestrar DDoS.

- Os custos financeiros associados à resposta e recuperação pós-incidência são elevados. As perdas de reputação decorrentes de ataques DDoS são elevadas devido ao elevado fator de visibilidade. O custo (financeiro e de reputação) de um ataque DDoS é estimado em 120.000 dólares para pequenas empresas e mais de 2 milhões de dólares para grandes empresas.

Como se proteger contra ataques DDoS?

A proteção DDoS em várias camadas é obrigatória, pois os invasores costumam usar vários vetores de ataque.

Um WAF inteligente e gerenciado permitirá a detecção precoce e o tráfego contínuo e o perfil de pacotes para ficar à frente dos malfeitores.

Reduza a superfície de ataque integrando um serviço CDN com WAF no perímetro da rede e usando balanceadores de carga para proteger recursos críticos contra exposição.

Varreduras, testes e auditorias regulares do site são necessários para garantir que não haja vulnerabilidades ou pontos de entrada que possam ser aproveitados pelos invasores.

É vital empregar uma solução de segurança abrangente, inteligente e gerenciada para garantir segurança completa, em vez de depender apenas de um serviço de prevenção DDoS.

A solução de segurança deve fornecer o seguinte:

- Proteção sempre ativa e instantânea

- Uma arquitetura de rede robusta

- Políticas personalizadas

- Visibilidade da postura de segurança em tempo real

- Experiência de profissionais de segurança certificados