Mostraremos como acessar a dark net de forma segura e anônima usando o Tor. Não carregue cegamente no abismo. Tome essas precauções para se proteger! O Google indexa apenas uma pequena fração da internet. De acordo com algumas estimativas, a web contém 500 vezes mais conteúdo do que o Google retorna nos resultados de pesquisa. Os links que o …

Como acessar a Dark Web com segurança: guia passo a passo

Mostraremos como acessar a dark net de forma segura e anônima usando o Tor. Não carregue cegamente no abismo. Tome essas precauções para se proteger!

O Google indexa apenas uma pequena fração da internet. De acordo com algumas estimativas, a web contém 500 vezes mais conteúdo do que o Google retorna nos resultados de pesquisa. Os links que o Google e outros mecanismos de pesquisa retornam quando você digita uma consulta são conhecidos como “surface web”, enquanto todos os outros conteúdos não pesquisáveis são chamados de “deep web ” ou “invisible web”.

A dark net , ou dark web, constitui uma pequena fração da deep web. A dark web é composta de sites e serviços propositadamente ocultos. Tanto os proprietários quanto os usuários da dark web são anônimos. Embora nem tudo na dark net seja ilegal, é onde você encontrará muitos dos mercados negros da Internet, fóruns de hackers, fornecedores de malware e outras atividades ilícitas.

Veja também: As melhores VPNs para Tor

O que é a web escura?

A dark web, ou dark net, é uma pequena parte da deep web que é mantida escondida de propósito. Sites e dados na dark web geralmente exigem uma ferramenta especial para acessar.

O tipo de site mais comumente associado à dark web são os mercados onde bens ilícitos, como narcóticos, armas de fogo e números de cartão de crédito roubados, são comprados e vendidos. Os cantos mais escuros são usados para contratar assassinos, se envolver em tráfico de pessoas e trocar pornografia infantil.

Mais do que isso, porém, a dark web contém conteúdo e dados que podem ser acessados com anonimato. Pode ser um blog, fórum, sala de bate-papo ou servidor de jogos privado.

A beleza da dark net é o anonimato. Ninguém sabe quem é outra pessoa no mundo real, desde que tome as precauções necessárias. As identidades dos usuários estão protegidas dos olhares indiscretos de governos e corporações.

A dark web e o Tor são frequentemente usados por jornalistas e denunciantes para trocar informações confidenciais, incluindo o próprio Edward Snowden. O despejo de dados do Ashley Madison, por exemplo, foi postado em um site acessível apenas para usuários do Tor.

Como acessar a Dark Web com segurança

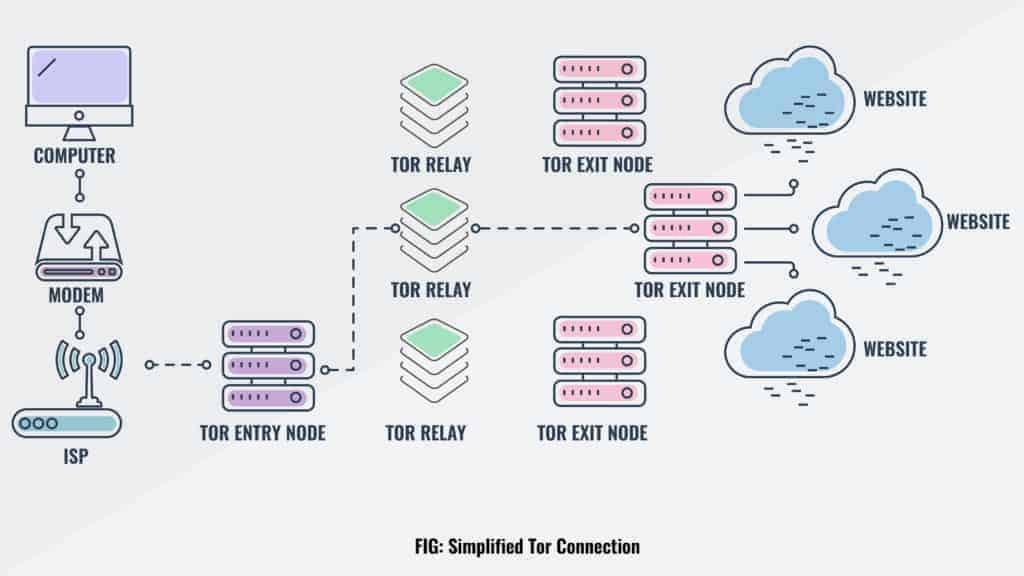

Para acessar a grande maioria da dark web, você precisará do Tor . Tor é uma rede de retransmissores voluntários através dos quais a conexão de internet do usuário é roteada. A conexão é criptografada e todo o tráfego salta entre os relés localizados ao redor do mundo, tornando o usuário anônimo.

Post relacionado: Ferramentas de monitoramento da Dark Web

Obtenha o navegador Tor

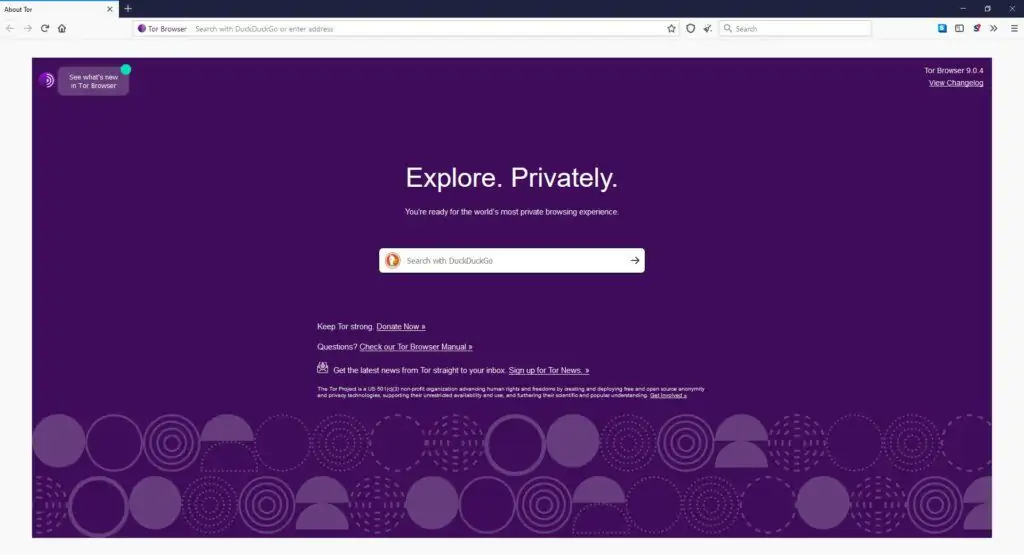

A maneira mais fácil de acessar o Tor é através do Navegador Tor . Você pode baixá-lo e instalá-lo gratuitamente. Você pode querer ocultar o download do seu navegador Tor usando uma VPN e o modo privado/anônimo do seu navegador existente.

Baseado no Firefox, o Tor Browser permite navegar na web clara e na web escura. Todo o seu tráfego é roteado automaticamente pela Rede Tor. Certifique-se de baixar o Tor Browser apenas do site oficial, para não correr o risco de baixar malware, spyware ou algum outro vírus no seu dispositivo.

Oficialmente, o navegador Tor está disponível apenas no Windows, Mac, Android e Linux. Muitos especialistas desaconselham o uso de navegadores móveis de terceiros que utilizam a Rede Tor. Desculpe, usuários do iOS.

Segurança adicional: use uma VPN

Provedores de Internet e sites podem detectar quando o Tor está sendo usado porque os IPs do nó Tor são públicos. Embora os sites não possam identificá-lo e os ISPs não possam descriptografar seu tráfego na Internet, eles podem ver que o Tor está sendo usado. Isso pode levantar suspeitas e chamar atenção indesejada.

Se você quiser usar o Tor de forma privada, você pode usar uma VPN ou Tor Bridges (nós Tor que não são indexados publicamente). Os usuários do Tor nos EUA, em particular, podem querer usar uma VPN, que será mais rápida e confiável.

Ao usar uma VPN para a dark web , seu ISP não poderá ver que você está conectado a um nó Tor, apenas um túnel criptografado para um servidor VPN.

Navegando na dark net

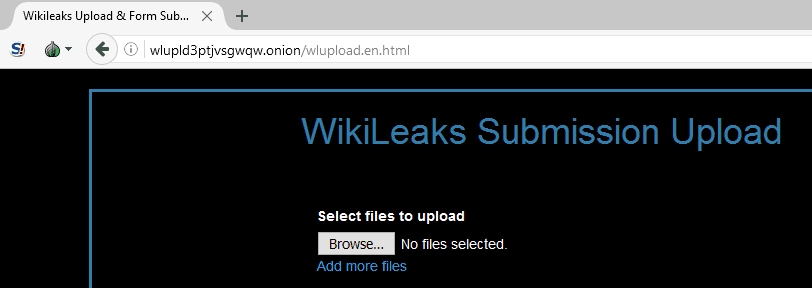

Agora que você tem o Tor, você pode acessar a dark web. Os sites da dark net são chamados de “serviços ocultos do Tor” e podem ser diferenciados dos sites normais por seus URLs.

Em vez de “.com” ou “.org”, os endereços da dark web podem ser distinguidos pelo domínio de nível superior, “ .onion ”.

Obviamente, encontrar esses sites .onion é o primeiro desafio, pois eles não aparecerão nos resultados de pesquisa do Google. Você não pode simplesmente pesquisar no Google “Silk Road” e esperar chegar ao site obscuro.

Um punhado de mecanismos de busca da dark net que indexam sites .onion incluem NotEvil , Ahmia , Candle e Torch . Existem também diretórios como dark.fail .

MAS NÃO CONFIE NA MINHA PALAVRA…

Sempre tenha muito cuidado ao usar URLs de cebola postados publicamente. Se você não conseguir uma recomendação pessoal de alguém em quem confia, verifique o URL de várias fontes diferentes.

A dark web não tem escassez de golpes, sites de phishing e malware projetados para enganar os novatos. Os links postados na web clara, em particular, geralmente são maliciosos. E como há muito pouco uso de HTTPS na dark net, verificar se um site é genuíno ou não usando um certificado SSL não é viável.

O Reddit também é um recurso valioso para encontrar a dark net ou o site profundo que você está procurando. Experimente os subreddits /r/deepweb, /r/onions e /r/Tor.

O anonimato está em suas mãos

Agora você pode navegar com segurança em sites obscuros e wikis ocultos, mas se planeja fazer algo além disso, precisará tomar várias precauções. Se você planeja fazer uma compra em um mercado da dark net como o Silk Road para obter as drogas que sua mãe moribunda precisa desesperadamente para sobreviver, por exemplo, você precisará criar uma identidade falsa. Isso significa configurar um e-mail criptografado com um novo endereço de e-mail, criptografar mensagens com PGP, usar um pseudônimo, configurar uma carteira de bitcoin anônima, desabilitar o Javascript no navegador Tor, pesquisar fornecedores e muito mais.

Novamente, não podemos enfatizar o suficiente que a segurança e o anonimato são primordiais para aqueles em sites obscuros. Seu ISP e o governo podem não conseguir visualizar sua atividade na rede Tor, mas eles sabem que você está na rede Tor, e isso por si só é suficiente para levantar as sobrancelhas. De fato, um julgamento recente da Suprema Corte dos EUA indicou que o simples uso do Tor era causa provável suficiente para a aplicação da lei pesquisar e apreender qualquer computador ao redor do mundo.

Outra precaução vital é garantir que seus URLs .onion estejam corretos. Os URLs Onion geralmente contêm uma sequência de letras e números aparentemente aleatórios. Quando tiver certeza de que tem o URL correto, salve-o em uma nota criptografada – o navegador Tor não o armazenará em cache para mais tarde. Caso contrário, há uma boa chance de ser vítima de um golpe de phishing como este misturador de bitcoin falso .

É altamente recomendável empregar outra camada de segurança por meio de uma VPN.

O que é a deep web?

A deep web é muitas vezes confundida com a dark net. Simplificando, a deep web é todas as informações armazenadas on-line que não são indexadas pelos mecanismos de pesquisa. Você não precisa de nenhuma ferramenta especial ou um navegador da dark net para acessar a maior parte da deep web; Você apenas precisa saber onde procurar. Mecanismos de busca especializados, diretórios e wikis podem ajudar os usuários a localizar os dados que estão procurando.

A maior parte dessa informação está oculta simplesmente porque a grande maioria dos usuários não a considera relevante. Grande parte está escondida em bancos de dados nos quais o Google não está interessado ou impedido de rastrear. Muitas delas são antigas e ultrapassadas. O conteúdo de aplicativos para iPhone, os arquivos em sua conta do Dropbox, periódicos acadêmicos, registros judiciais e perfis privados de mídia social são exemplos de dados que não são necessariamente indexados pelo Google, mas ainda existem na internet.

Muitos dos melhores mecanismos de pesquisa gerais da deep web foram encerrados ou adquiridos, como Alltheweb, DeeperWeb e CompletePlanet. Apenas alguns oferecem resultados mais completos do que Google, Bing ou Yahoo:

- Dogpile – Um mecanismo de metabusca que compila resultados de vários outros mecanismos de pesquisa, remove duplicatas e fornece resultados

- The WWW Virtual Library – O índice original da web, mas mais um diretório do que um mecanismo de busca.

Tudo bem, mas os mecanismos de pesquisa especializados tendem a ser melhores do que os gerais para encontrar informações na deep web. Se você estiver procurando por um processo judicial, por exemplo, use a pesquisa de registros públicos do seu estado ou país. Se você precisar de periódicos acadêmicos, confira nosso artigo sobre como usar mecanismos de pesquisa da deep web para pesquisas acadêmicas e acadêmicas . Quanto mais específico você puder ser, melhor, ou então você acabará com os mesmos resultados de pesquisa que encontraria no Google. Se você precisar de um tipo de arquivo específico, como um arquivo Excel ou PDF, saiba como especificar pesquisas para esse tipo de arquivo (por exemplo, digite “filetype:PDF” em sua consulta).

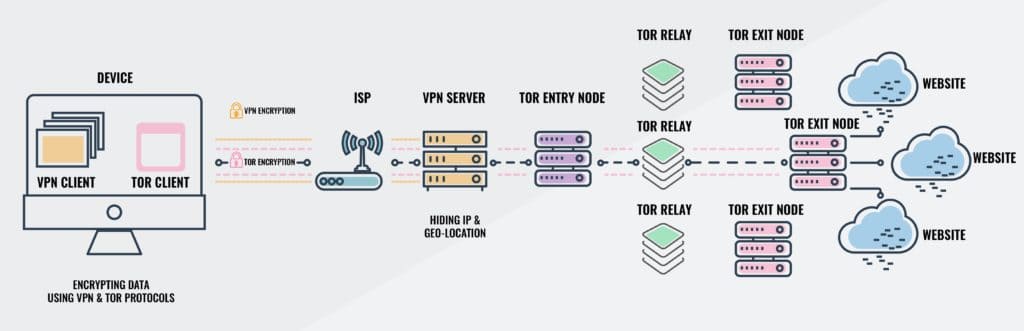

VPN sobre Tor versus Tor sobre VPN

Uma VPN permite que um usuário criptografe todo o tráfego da Internet que viaja de e para seu dispositivo e o roteie por meio de um servidor em um local de sua escolha. Uma VPN em combinação com o Tor aumenta ainda mais a segurança e o anonimato do usuário.

Embora um pouco semelhante, o Tor enfatiza o anonimato e uma VPN enfatiza a privacidade.

Combiná-los reduz o risco, mas há uma distinção importante na forma como essas duas ferramentas interagem. Vamos primeiro discutir o Tor sobre VPN.

Se você se conectar à sua VPN e iniciar o Navegador Tor, você está usando o Tor sobre VPN, este é de longe o método mais comum. Todo o tráfego de internet do seu dispositivo vai primeiro para o servidor VPN, depois passa pela rede Tor antes de terminar em seu destino final. Seu ISP vê apenas o tráfego VPN criptografado e não saberá que você está no Tor. Você pode acessar sites .onion normalmente.

O Tor sobre VPN exige que você confie no seu provedor de VPN, que pode ver que você está usando o Tor e manter registros de metadados, embora não possa ver o conteúdo do seu tráfego criptografado do Tor. Uma VPN sem log, que não armazena nenhum log de tráfego nem logs de sessão, é altamente preferível. Os logs de tráfego contêm o conteúdo do seu tráfego na Internet, como consultas de pesquisa e sites que você visitou, enquanto os logs de sessão contêm metadados como seu endereço IP, quando você fez login na VPN e quantos dados foram transferidos. Os logs de tráfego são uma preocupação maior do que os logs de sessão, mas nenhum deles é bom.

Para a funcionalidade integrada do Tor sobre VPN, a NordVPN opera servidores especializados que roteiam você automaticamente pela rede Tor. Você nem precisa usar o Tor Browser, mas lembre-se de que outros navegadores ainda podem passar informações de identificação pela rede. Como alternativa, há o IPVanish que afirma ser a VPN número um do mundo para Tor e é altamente recomendado, você pode economizar 60% no plano anual aqui .

ALERTA DE OFERTA: NordVPN está executando um acordo de 2 anos com um enorme desconto de 66% aqui .

O Tor sobre VPN também não protege os usuários de nós maliciosos de saída do Tor. Como os nós do Tor são compostos de voluntários, nem todos seguem as regras. A retransmissão final antes de seu tráfego ir para o site de destino é conhecida como nó de saída. O nó de saída descriptografa seu tráfego e, portanto, pode roubar suas informações pessoais ou injetar código malicioso. Além disso, os nós de saída do Tor são frequentemente bloqueados por sites que não confiam neles, e o Tor sobre VPN também não pode fazer nada sobre isso.

Depois, há a VPN menos popular sobre o Tor, que é desaconselhada pelo Tor Project oficial. Apenas dois provedores de VPN que conhecemos, AirVPN e BolehVPN , oferecem esse serviço, embora nenhum deles tenha alta pontuação em velocidade. Neste caso, a ordem das duas ferramentas é alterada. O tráfego da Internet passa primeiro pela rede Tor e depois pela VPN. Isso significa que o provedor de VPN não vê seu endereço IP real e a VPN protege você desses nós de saída ruins.

A grande desvantagem é que seu ISP saberá que você está usando o Tor, o que é motivo de preocupação em alguns lugares e afastará muitas pessoas de usar esse método. Também neste caso, é importante usar uma VPN sem log e pagar com Bitcoin, se puder, para permanecer anônimo. A técnica VPN sobre Tor também é suscetível a um ataque de tempo de ponta a ponta, embora seja altamente improvável.

Tor over VPN exige que você confie em seu provedor de VPN, mas não em seu ISP, e é melhor se você quiser acessar sites .onion. VPN sobre Tor requer que você confie em seu ISP, mas não em sua VPN, e é melhor se você quiser evitar nós de saída Tor ruins. Alguns consideram a VPN sobre Tor mais segura porque mantém o anonimato durante todo o processo (supondo que você pague pela VPN anonimamente). Embora o projeto oficial do Tor desaconselhe a VPN sobre o Tor, ambos os métodos são superiores a não usar uma VPN.

A grande ressalva é a velocidade. Devido a todos os nós pelos quais seu tráfego passa, o Tor por si só limita significativamente a largura de banda. Adicionar uma VPN a ele, mesmo um rápido como o IPVanish, o tornará ainda mais lento, portanto, seja paciente.

I2P

I2P é uma rede anônima alternativa ao Tor. Ao contrário do Tor, no entanto, ele não pode ser usado para acessar a Internet pública. Ele só pode ser usado para acessar serviços ocultos específicos da rede I2P. O I2P não pode ser usado para acessar sites .onion porque é uma rede completamente separada do Tor. Em vez disso, a I2P usa sua própria marca de sites ocultos chamados “epsites”.

Então, por que você usaria I2P em vez de Tor? Afinal, é muito menos popular, não pode ser usado para acessar sites normais e não é tão fácil de usar, entre outras desvantagens. Ambos contam com uma estrutura de roteamento ponto a ponto combinada com criptografia em camadas para tornar a navegação privada e anônima.

O I2P tem algumas vantagens, no entanto. É muito mais rápido e confiável que o Tor por vários motivos técnicos. A estrutura de roteamento ponto a ponto é mais avançada e não depende de um diretório confiável para obter informações de rota. O I2P usa túneis unidirecionais, portanto, um intruso pode capturar apenas tráfego de saída ou de entrada, não ambos.

Configurar o I2P requer mais configuração por parte do usuário do que o Tor. O I2P deve ser baixado e instalado, após o que a configuração é feita através do console do roteador. Em seguida, os aplicativos individuais devem ser configurados separadamente para funcionar com I2P. Em um navegador da Web, você precisará definir as configurações de proxy do navegador para usar a porta correta.

Freenet

Assim como o I2P, o Freenet é uma rede independente dentro da rede que não pode ser usada para acessar sites na web pública. Ele só pode ser usado para acessar o conteúdo carregado no Freenet, que é um armazenamento de dados distribuído ponto a ponto. Ao contrário do I2P e do Tor, você não precisa de um servidor para hospedar o conteúdo. Uma vez que você carrega algo, ele permanece lá indefinidamente, mesmo que você pare de usar o Freenet, desde que seja popular.

Freenet permite que os usuários se conectem em um dos dois modos: darknet e opennet. O modo Darknet permite especificar quem são seus amigos na rede e apenas conectar e compartilhar conteúdo com eles. Isso permite que grupos de pessoas criem redes anônimas fechadas compostas apenas por pessoas que conhecem e confiam.

Alternativamente, os usuários podem se conectar no modo opennet, que atribui automaticamente peers na rede. Ao contrário do modo darknet, o opennet usa um punhado de servidores centralizados, além da rede ponto a ponto descentralizada.

A configuração é bastante simples. Basta baixar, instalar e executar. Quando você abre seu navegador padrão, o Freenet estará pronto e funcionando através de sua interface baseada na web. Observe que você deve usar um navegador diferente do que você normalmente usa para ajudar a garantir o anonimato.

Freenet ainda é um experimento projetado para resistir a ataques de negação de serviço e censura.

Acessando as perguntas frequentes da Dark Web

Os sites da dark web são ilegais para usar e visitar?

A dark web contém grande parte do conteúdo ilícito da internet, desde mercados negros de drogas até sites de pornografia infantil. Pode ser ilegal apenas visitar esses sites, dependendo de onde você mora.

Dito isto, nem tudo na dark web é ilegal. Muitos sites escuros são perfeitamente legais e seguros de usar e, em muitos casos, são melhores para sua privacidade do que sites claros.

Por que a dark web foi criada em primeiro lugar?

A rede Tor foi criada pelos militares dos EUA na década de 1990 para que espiões pudessem se comunicar secretamente pela internet. Esse esforço nunca foi totalmente realizado, mas os militares dos EUA publicaram o código sob licença gratuita em 2004. Pesquisadores da Electronic Frontier Foundation e outros grupos continuaram seu desenvolvimento e lançaram o projeto Tor em 2006 como uma ferramenta para jornalistas, ativistas e denunciantes .

Visitar a dark web atrairá atenção?

Conectar-se à rede Tor pode levantar suspeitas dependendo de quem e onde você está. Embora os dados enviados pelo Tor não possam ser rastreados ou descriptografados, seu provedor de serviços de internet e administrador de rede ainda podem ver que você está usando o Tor. Por esse motivo, recomendamos emparelhar o Tor com uma VPN . A criptografia da VPN ocultará o fato de que você está usando o Tor do seu ISP.

Posso usar o Tor para navegar na web de superfície?

Sim! Uma das grandes vantagens do Tor é que ele pode ser usado para acessar tanto a dark web quanto a surface web. Apenas observe que, embora você seja anônimo, não terá a velocidade ou a conveniência de uma conexão direta, e alguns sites podem bloqueá-lo completamente.