Praticar uma atividade ou habilidade é a melhor maneira de se tornar profissional nela. É aplicável em qualquer campo. Isso também é aplicável para segurança cibernética e recompensa por bug. Mas aqui temos um problema.

Não podemos testar nossas habilidades de teste de penetração em qualquer lugar, porque atacar qualquer sistema ou site sem a devida permissão é ilegal. A solução é que podemos hospedar nosso próprio site/servidor em nosso sistema localhost e praticar lá. Isso significa que precisamos criar nosso próprio laboratório de penetração e praticar.

Podemos praticar nossas habilidades e tentar encontrar bugs em nosso aplicativo da web em localhost. Muitos aplicativos web estão disponíveis no mercado com bugs. Eles colocam bugs intencionalmente para que possamos praticar nossas habilidades.

Para uma melhor prática, precisamos instalar e configurar diferentes aplicações vulneráveis em nosso sistema e muitas das vezes aparenta-se ser um processo demorado e enfadonho.

Neste tutorial, vamos aprender como podemos gerenciar facilmente esses aplicativos da web em nosso sistema localhost e fazer um laboratório de teste de penetração melhor.

Usamos uma ferramenta GitHub chamada “pentestlab“. Este script bash é usado para instalar e gerenciar esses aplicativos web com erros propositais em nosso sistema localhost.

Vamos abrir o terminal em nosso sistema Kali Linux e clonar pentestlab de seu repositório GitHub usando o seguinte comando:

git clone https://github.com/eystsen/pentestlabDepois de clonado em nossa máquina, precisamos navegar até seu diretório usando o comando cd:

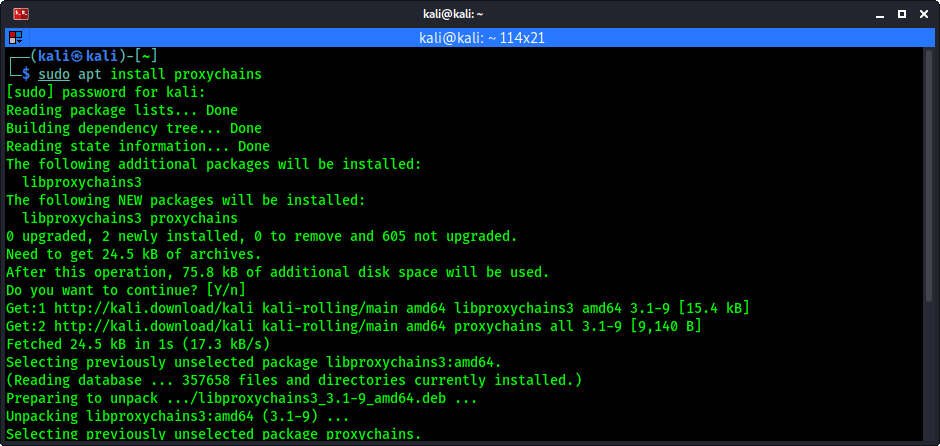

cd pentestlabEntão, precisamos instalar o docker em nosso sistema.

De forma bem resumida, podemos dizer que o Docker é uma plataforma aberta, criada com o objetivo de facilitar o desenvolvimento, a implantação e a execução de aplicações em ambientes isolados. Foi desenhada especialmente para disponibilizar uma aplicação da forma mais rápida possível.

Usamos o seguinte comando para instalar o docker em nosso sistema:

sudo apt install docker.io -yEste comando irá instalar o docker em nosso sistema.

Agora, após esta instalação, estamos prontos para usar este pentestlab em nosso sistema.

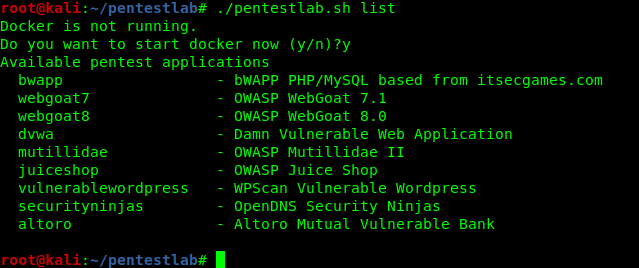

Vamos começar usando a lista de aplicativos vulneráveis que obtemos com esta ferramenta.

Para isso usamos o seguinte comando:

./pentestlab.sh listA captura de tela é a seguinte:

Podemos ver na captura de tela que estamos recebendo muitos aplicativos da web vulneráveis. A lista é a seguinte:

- bwapp – bWAPP

- webgoat7 – WebGoat 7.1

- webgoat8 – WebGoat 8.0

- dvwa – Damn Vulnerable Web App

- mutillidae – Mutillidae II

- Juiceshop – OWASP Juice Shop

- vulnerablewordpress – WPScan Vulnerable WordPress

- securityninjas – OpenDNS Security Ninjas

- altoro – Altoro Mutual

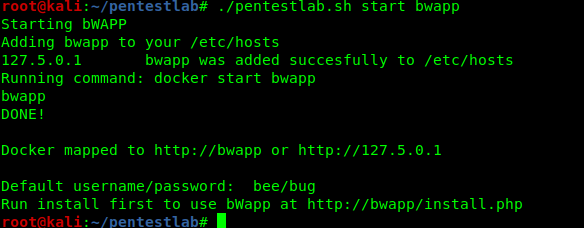

Agora podemos iniciar qualquer um dos aplicativos da web acima em nosso sistema. Por exemplo, iniciamos o bwapp em nossa máquina. Para iniciar o bwapp em nossa máquina, usamos o seguinte comando:

./pentestlab.sh start bwappPara a primeira execução, ele fará o download da imagem docker do bwapp, armazenará em nossa máquina e, em seguida, iniciará. Isso levará um minuto, dependendo da velocidade da sua internet.

Após o download, o bwapp será iniciado na máquina.

Já baixamos o bwapp e o rodamos pela segunda vez, então não precisamos esperar, podemos ver que o bwaap foi iniciado em nosso docker na imagem a seguir.

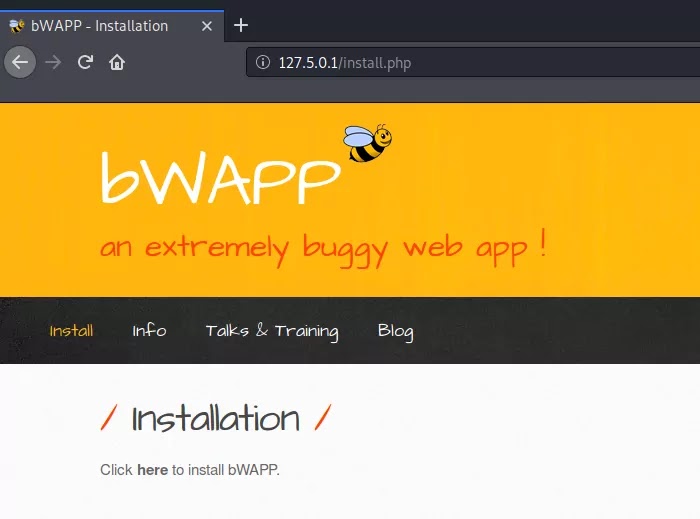

Agora, na imagem a seguir, podemos ver que iniciamos o bwapp em nosso sistema usando essa forma de economia de tempo sem nenhum erro. Ele também nos mostra as credenciais padrão do bwapp. Além disso, a ferramenta pentestlab define um nome de host em nossa configuração /etc/hosts, também com as instruções de que precisamos ir para http://bwapp/install.php para a primeira instalação com um clique.

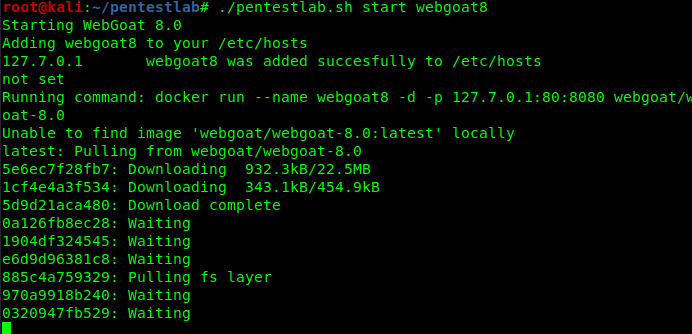

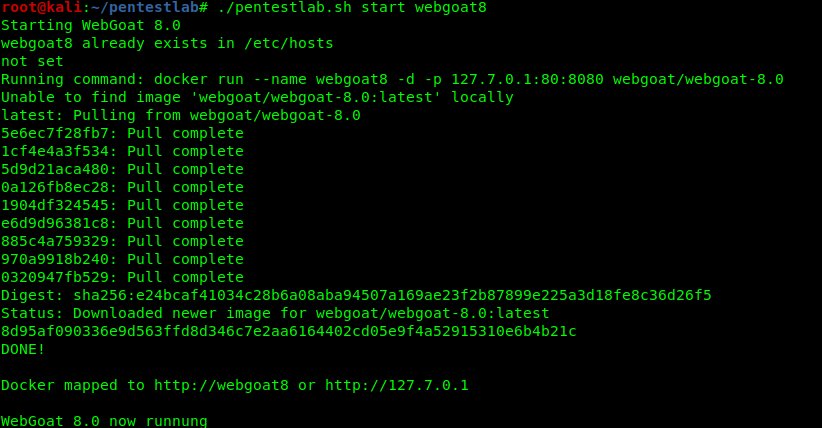

Agora, para outro exemplo, iniciamos o OWASP WebGoat 8.0 em nosso sistema. Para fazer isso, aplicamos o seguinte comando em nosso terminal:

./pentestlab.sh start webgoat8Na imagem a seguir, podemos ver que nossa ferramenta pentestlab está baixando webgoat8 em nosso sistema.

Após a conclusão do download, ele iniciará o webgoat8 em nosso sistema como podemos ver na imagem a seguir.

Podemos ver que ele mapeou o docker webgoat8 em 127.7.0.1 ou podemos simplesmente abrir http://webgoat8 em nosso navegador.

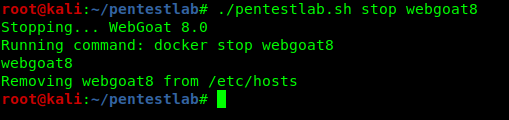

Estamos iniciando um laboratório usando o comando start e quando precisarmos pará-lo, podemos usar o comando stop. Se quisermos parar o webgoat8, precisamos executar o seguinte comando:

./pentestlab.sh stop webgoat8Após este comando, o WebGoat8 irá parar e o nome do host será removido do arquivo /etc/hosts, como podemos ver na imagem a seguir.

Dessa forma, podemos hospedar facilmente nosso servidor da Web vulnerável em nosso sistema usando docker. Esta é uma maneira muito eficiente de configurar nosso laboratório de testes de penetração e praticar mais.

Praticar mais irá melhorar nossas habilidades e visitar nosso site regularmente irá mostrar o caminho do aprimoramento 😎.

Acho uma solução muito prática, e uma ótima opção o uso de aplicativos para as atividades diárias. Instalei no celular do meu filho um aplicativo de controle parental https://brunoespiao.com.br/ , achei excelente, e além de tem um teste de 2 dias totalmente grátis.