O governo dos EUA, em parceria com uma coalizão internacional, atribuiu oficialmente o grupo de hackers russo conhecido como Cadet Blizzard ao 161º Centro de Treinamento de Especialistas (Unidade 29155) da Diretoria Principal de Inteligência do Estado-Maior Geral (GRU).

De acordo com as agências envolvidas, “esses atores cibernéticos têm realizado operações contra redes globais desde 2020, com o objetivo de espionagem, sabotagem e danos à reputação”. Desde o início de 2022, o foco principal dos ataques tem sido interromper esforços de ajuda à Ucrânia, direcionando-se a infraestruturas críticas e setores-chave como governos, finanças, transporte, energia e saúde em países da OTAN, União Europeia, América Central e Ásia.

O alerta, divulgado recentemente como parte da Operação Soldado de Brinquedo, conta com a participação de autoridades de segurança cibernética e inteligência dos EUA, Holanda, República Tcheca, Alemanha, Estônia, Letônia, Ucrânia, Canadá, Austrália e Reino Unido.

O grupo Cadet Blizzard, também conhecido por nomes como Ember Bear e Nodaria, ganhou notoriedade em janeiro de 2022 ao usar o malware destrutivo WhisperGate contra alvos na Ucrânia, antes da invasão russa. Em junho de 2024, Amin Timovich Stigal, um cidadão russo de 22 anos, foi indiciado nos EUA por seu envolvimento em ataques à Ucrânia usando o mesmo malware.

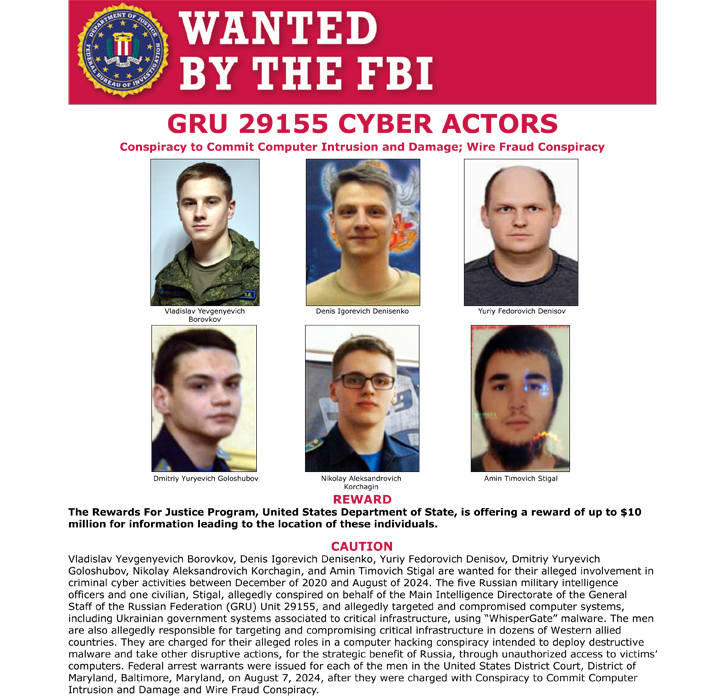

O Departamento de Justiça dos EUA acusou cinco oficiais da Unidade 29155 de conspiração para invasão de computadores e fraude eletrônica, direcionadas a alvos na Ucrânia, EUA e outros 25 países da OTAN. Os nomes dos oficiais acusados incluem Yuriy Denisov, Vladislav Borovkov, Denis Denisenko, Dmitriy Goloshubov e Nikolay Korchagin.

Simultaneamente, o programa “Recompensas pela Justiça” do Departamento de Estado dos EUA anunciou uma recompensa de até US$ 10 milhões por informações sobre a localização ou atividades cibernéticas dos acusados.

A Unidade 29155 tem sido apontada como responsável por tentativas de golpe, sabotagem, operações de influência e tentativas de assassinato na Europa, além de ampliar suas operações cibernéticas ofensivas desde 2020. Essas invasões têm como objetivo coletar informações confidenciais para espionagem, causar danos reputacionais e sabotar sistemas valiosos.

O grupo também utiliza hackers civis e criminosos cibernéticos para facilitar suas operações, como no caso de Stigal. Suas atividades incluem desfiguração de sites, exfiltração e vazamento de dados, além de exploração de vulnerabilidades em softwares e sistemas, utilizando ferramentas como o malware Raspberry Robin e ataques de pulverização de senhas.

As organizações são recomendadas a manter sistemas atualizados, corrigir vulnerabilidades conhecidas, segmentar redes e implementar autenticação multifator para mitigar essas ameaças.