A perícia é o trabalho de investigar as evidências e estabelecer os fatos de interesse relacionados a um incidente. Neste artigo, apenas discutiremos algo sobre a perícia digital. Aqui, tentamos fazer uma introdução à forense digital, pois acreditamos ser necessário ter um plano de reação quando um de nossos ativos, como um servidor ou aplicativo da web, está comprometido. Também recomendamos pesquisar outras fontes para um treinamento mais completo, pois este tópico se estende além das ferramentas disponíveis no Kali Linux. A perícia digital é uma área de interesse crescente em segurança cibernética, com e poucas pessoas que a conhecem bem.

Antes de entrar no mundo do James Bond digital, precisamos nos lembrar de algumas regras. Não muito, acreditamos que essas três regras devem ser seguidas por um especialista forense digital. Se não seguimos essas regras, podemos ter falhado em resolver o caso.

1. Nunca toque nas evidências

Agora não é como o toque de evidência física. Significa “nunca trabalhe com dados originais”, sempre use uma cópia das evidências para testes forenses. Também precisamos garantir que não modificamos os dados ao criar uma cópia. No momento em que tocamos ou modificamos os dados originais, nosso caso torna-se inútil. Evidências adulteradas nunca podem ser usadas em qualquer processo legal, independentemente do que for encontrado. A razão é que, uma vez que um original é modificado, existe a possibilidade de identificar evidências falsas que podem deturpar o incidente real. Um exemplo é fazer uma mudança que ajusta o carimbo de data / hora nos logs do sistema. Não haveria como distinguir essa mudança do erro de um analista novato ou de um invasor tentando cobrir seus rastros.

A maioria dos analistas forenses digitais usará dispositivos especializados para copiar dados bit por bit. Existem também softwares muito conceituados que fazem a mesma coisa. É importante que nosso processo seja muito bem documentado. A maioria das cópias digitais em processos judiciais que foram descartadas foi removida devido a um hash de um meio de armazenamento, como um disco rígido, que não correspondia aos dados copiados. O hash de um disco rígido não corresponderá a uma cópia contaminada, mesmo se apenas um único bit for modificado. Uma correspondência de hash significa que é extremamente provável que os dados originais, incluindo logs de acesso ao sistema de arquivos, informações excluídas do disco de dados e metadados, sejam uma cópia exata da fonte de dados original.

2. Procure por tudo

A segunda regra vital para a análise forense digital é que qualquer coisa que possa armazenar dados deve ser examinada. Em casos famosos envolvendo mídia digital, evidências críticas foram encontradas em uma câmera, gravadores DVR, consoles de videogame, telefones, iPods e outros dispositivos digitais aleatórios. Se o dispositivo tiver capacidade para armazenar dados do usuário, é possível que ele seja usado em uma investigação forense. Não descarte um dispositivo apenas porque é improvável. Um sistema de navegação automotiva que armazena mapas e músicas em cartões SD pode ser usado pelos culpados para ocultar dados, bem como fornecer evidências de uso da Internet com base em tags de música para download.

3. Documentação

Esta é a última regra crucial da perícia digital. A maioria dos recém-chegados o ignora, mas DEVEMOS garantir a documentação de nossas descobertas. Todas as evidências e etapas usadas para chegar a uma conclusão devem ser fáceis de entender para que tenham credibilidade. Mais importante, nossas descobertas devem ser recriadas. Os investigadores independentes devem chegar à mesma conclusão que nós, usando nossa documentação e técnicas. Também é importante que nossa documentação estabeleça uma linha do tempo de eventos sobre quando ocorreram coisas específicas e como ocorreram. Todas as conclusões do cronograma devem ser documentadas.

Uma investigação forense envolve a percepção de ser um especialista em segurança, validando as evidências vinculadas a um incidente. É fácil ser pego procurando os bandidos e tirar conclusões sobre o que pode ter acontecido com base na opinião. Esta é uma das maneiras mais rápidas de desacreditar nosso trabalho.

Como um especialista forense, devemos apenas apresentar os fatos. A pessoa que Tony roubou os arquivos de Steve ou a conta que estava conectada como o nome de usuário Tony iniciou uma cópia do diretório inicial de Steve da conta de usuário para uma unidade USB com número de série XXX no carimbo de data / hora XXX na data XXX? Veja a diferença? O verdadeiro vilão poderia ter roubado as credenciais de login de Tony (usando os métodos abordados neste livro) e roubar os dados de Steve fingindo ser Tony. No momento em que você tira uma conclusão precipitada, seu caso se torna inconclusivo com base na interferência pessoal. Lembre-se de que, como um especialista forense, poderíamos ser solicitados sob juramento a prestar depoimento sobre exatamente o que aconteceu. Quando qualquer coisa fora dos fatos entrar no registro, nossa credibilidade será questionada.

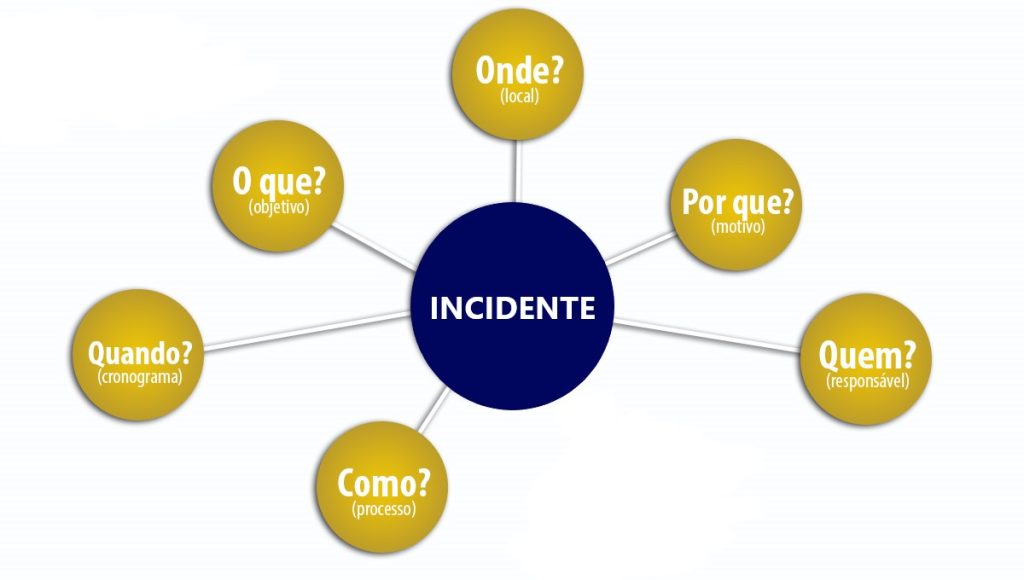

Estas são as regras básicas da análise forense digital que precisamos lembrar e seguir o tempo todo. A perícia digital não é tão fácil e tem muito potencial como opção de carreira. Como fundamentos, precisamos coletar as informações cuidadosamente e meticulosamente analisadas com vistas a extrair evidências relativas ao incidente para ajudar a responder às perguntas, conforme mostrado no diagrama a seguir: