Ferramentas automatizadas e de código aberto podem ajudá-lo a realizar testes de penetração de aplicativos da Web, rede e banco de dados.

Um testador de penetração, às vezes chamado de hacker ético, é um profissional de segurança que lança ataques simulados contra a rede ou sistemas de um cliente para buscar vulnerabilidades. Seu objetivo é demonstrar onde e como um invasor mal-intencionado pode explorar a rede de destino, o que permite que seus clientes mitiguem quaisquer pontos fracos antes que ocorra um ataque real.

Para uma visão aprofundada do que o teste de penetração envolve, você vai querer ler nosso explicador sobre o assunto . Neste artigo, vamos examinar um aspecto específico do negócio do pen tester: as ferramentas que eles usam para derrotar as defesas de seus clientes. Como você pode esperar, essas são basicamente as mesmas ferramentas e técnicas empregadas por hackers mal-intencionados.

Nos velhos tempos, hackear era difícil e exigia muita manipulação manual. Hoje, porém, um conjunto completo de ferramentas de teste automatizadas transforma hackers em ciborgues, humanos aprimorados por computador que podem testar muito mais do que nunca. Afinal, por que usar um cavalo e uma charrete para atravessar o país quando você pode voar em um avião a jato? Aqui estão as ferramentas supersônicas que tornam o trabalho de um testador de caneta moderno mais rápido, melhor e mais inteligente.

Principais ferramentas de teste de penetração

- Kali Linux

- nmap

- Metasploit

- Wireshark

- João, o Estripador

- Hashcat

- Hidra

- Suíte Arroto

- Proxy de Ataque Zed

- sqlmap

- aircrack-ng

Kali Linux

Se você não estiver usando o Kali Linux como seu sistema operacional básico de pentesting, ou você tem conhecimento de ponta e um caso de uso especializado ou está fazendo isso errado. Anteriormente conhecido como BackTrack Linux e mantido pelo pessoal da Offensive Security (OffSec, o mesmo pessoal que executa a certificação OSCP), o Kali é otimizado em todos os sentidos para uso ofensivo como testador de penetração.

Embora você possa executar o Kali em seu próprio hardware, é muito mais comum ver testadores de caneta usando máquinas virtuais Kali no OS X ou Windows.

O Kali é fornecido com a maioria das ferramentas mencionadas aqui e é o sistema operacional de pentesting padrão para a maioria dos casos de uso. Esteja avisado, porém – Kali é otimizado para ataque, não defesa, e é facilmente explorado por sua vez. Não mantenha seus arquivos secretos extras super-duper em sua Kali VM.

nmap

O avô dos scanners de portas, o nmap – abreviação de mapeador de rede – é uma ferramenta de teste de caneta testada e comprovada que poucos podem viver sem. Quais portas estão abertas? O que está sendo executado nessas portas? Esta é uma informação indispensável para o pen tester durante a fase de reconhecimento, e o nmap geralmente é a melhor ferramenta para o trabalho.[ Relatório GRATUITO! Saiba como os CIOs líderes estão maximizando a utilidade dos dados coletados por meio de vários canais. Baixe Agora! ]

Apesar da histeria ocasional de um executivo não técnico de nível C de que algum desconhecido está escaneando a empresa, o nmap por si só é completamente legal de usar e é semelhante a bater na porta da frente de todos na vizinhança para ver se alguém é o lar.

Muitas organizações legítimas, como agências de seguros, cartógrafos da Internet como Shodan e Censys, e pontuadores de risco como BitSight verificam regularmente toda a faixa IPv4 com software especializado de varredura de portas (geralmente concorrentes nmap masscan ou zmap) para mapear a postura de segurança pública de empresas grandes e pequeno. Dito isto, os invasores que querem dizer malícia também verificam as portas, então é algo para registrar para referência futura.

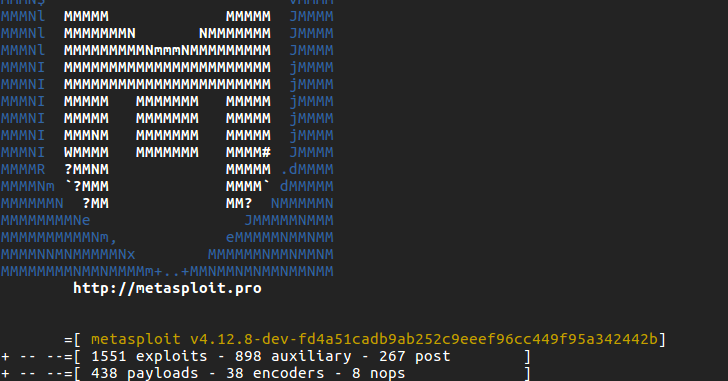

Metasploit

Por que explorar quando você pode metasploit? Este meta-software apropriadamente nomeado é como uma besta: mire em seu alvo, escolha sua façanha, selecione uma carga útil e atire. Indispensável para a maioria dos pen testers, o Metasploit automatiza grandes quantidades de esforços anteriormente tediosos e é realmente “o framework de teste de penetração mais usado do mundo”, como seu site anuncia. Um projeto de código aberto com suporte comercial do Rapid7, o Metasploit é obrigatório para os defensores protegerem seus sistemas contra invasores.

Wireshark

Wireshark doo doo doo doo doo doo… agora que hackeamos seu cérebro para cantarolar essa melodia (viu como foi fácil esse envolvimento?), este analisador de protocolo de rede será mais memorável. O Wireshark é a ferramenta onipresente para entender o tráfego que passa pela sua rede. Embora comumente usado para detalhar seus problemas diários de conexão TCP/IP, o Wireshark oferece suporte à análise de centenas de protocolos, incluindo análise em tempo real e suporte à descriptografia para muitos desses protocolos. Se você é novo no teste de caneta, o Wireshark é uma ferramenta obrigatória.

John the Ripper

Ao contrário do homônimo do software, John the Ripper não mata pessoas em série na Londres vitoriana, mas, em vez disso, quebra a criptografia tão rápido quanto sua GPU pode ir. Este cracker de senha é de código aberto e destina-se à quebra de senha offline. John pode usar uma lista de palavras de senhas prováveis e alterá-las para substituir “a” por “@” e “s” por “5” e assim por diante, ou pode rodar infinitamente com hardware muscular até que uma senha seja encontrada. Considerando que a grande maioria das pessoas usa senhas curtas e de pouca complexidade, John frequentemente consegue quebrar a criptografia.

[Leitura relacionada: Como hackers quebram senhas e por que você não pode pará-los ]

Hashcat

O autoproclamado “utilitário de recuperação de senha mais rápido e avançado do mundo” pode não ser modesto, mas o pessoal do hashcat certamente sabe o seu valor. Hashcat dá a John, o Estripador, uma corrida pelo seu dinheiro. É a ferramenta de teste de caneta para quebrar hashes, e o hashcat suporta muitos tipos de ataques de força bruta de adivinhação de senha, incluindo ataques de dicionário e máscara.

O teste de caneta geralmente envolve a exfiltração de senhas com hash, e explorar essas credenciais significa liberar um programa como o hashcat off-line na esperança de adivinhar ou forçar pelo menos algumas dessas senhas.

Hashcat funciona melhor em uma GPU moderna (desculpe, usuários de Kali VM). O hashcat legado ainda suporta quebra de hash na CPU, mas avisa os usuários que é significativamente mais lento do que aproveitar o poder de processamento da sua placa gráfica.

O companheiro de Hydra

John, o Estripador, Hydra, entra em ação quando você precisa decifrar uma senha online, como um login SSH ou FTP, IMAP, IRC, RDP e muito mais. Aponte Hydra para o serviço que você deseja quebrar, passe uma lista de palavras, se quiser, e puxe o gatilho. Ferramentas como Hydra são um lembrete de por que tentativas de senha de limitação de taxa e desconexão de usuários após algumas tentativas de login podem ser mitigações defensivas bem-sucedidas contra invasores.

Burp Suite

Nenhuma discussão sobre ferramentas de pentesting está completa sem mencionar o scanner de vulnerabilidade web Burp Suite, que, ao contrário de outras ferramentas mencionadas até agora, não é gratuito nem gratuito, mas uma ferramenta cara usada pelos profissionais. Embora exista uma edição da comunidade do Burp Suite, ela não possui muitas funcionalidades, e a edição corporativa do Burp Suite custa US $ 3.999 por ano (esse preço psicológico não faz parecer muito mais barato, pessoal).

Há uma razão pela qual eles podem se safar com esse tipo de preço sangrento, no entanto. O Burp Suite é um scanner de vulnerabilidades da web incrivelmente eficaz. Aponte-o para a propriedade da Web que você deseja testar e acione quando estiver pronto. O concorrente do Burp, Nessus, oferece um produto igualmente eficaz (e com preço semelhante).

Zed Attack Proxy

Aqueles sem dinheiro para pagar por uma cópia do Burp Suite acharão o Zed Attack Proxy (ZAP) da OWASP quase tão eficaz, e é um software gratuito e gratuito. Como o nome sugere, o ZAP fica entre seu navegador e o site que você está testando e permite que você intercepte (também conhecido como homem no meio) o tráfego para inspecionar e modificar. Ele carece de muitos dos sinos e assobios do Burp, mas sua licença de código aberto torna mais fácil e barato a implantação em escala, e é uma ótima ferramenta para iniciantes para aprender o quão vulnerável o tráfego da web realmente é. O concorrente ZAP Nikto oferece uma ferramenta de código aberto semelhante.

sqlmap

Alguém disse injeção de SQL ? Olá, sqlmap. Essa ferramenta de injeção de SQL incrivelmente eficaz é de código aberto e “automatiza o processo de detecção e exploração de falhas de injeção de SQL e controle de servidores de banco de dados”, assim como seu site diz. Sqlmap suporta todos os alvos usuais, incluindo MySQL, Oracle, PostgreSQL, Microsoft SQL Server, Microsoft Access, IBM DB2, SQLite, Firebird, Sybase, SAP MaxDB, Informix, HSQLDB e H2. Os veteranos costumavam criar sua injeção de SQL com uma agulha quente no disco rígido. Hoje em dia, o sqlmap vai tirar o trabalho vesgo do seu show de teste de caneta.

aircrack-ng

Quão seguro é o Wi-Fi do seu cliente (ou o Wi-Fi doméstico)? Descubra com aircrack-ng. Esta ferramenta de auditoria de segurança wifi é gratuita, mas as Pringles podem ser adquiridas por conta própria. (Ouvimos que o mercado darknet em 7-11 pode lhe dar um no mínimo.) Cracking Wi-Fi hoje é muitas vezes possível devido à configuração ruim, senhas ruins ou protocolos de criptografia desatualizados. Aircrack-ng é a escolha certa para muitos – com ou sem uma cantenna Pringles.

Tipos de ferramentas de teste de penetração

Algumas das ferramentas que discutimos aqui são canivetes suíços virtuais que podem ajudá-lo a realizar vários tipos diferentes de testes de caneta, enquanto outros são mais especializados. Veremos as categorias em que nossas ferramentas escolhidas se enquadram e também mostraremos algumas das melhores ferramentas de penetração disponíveis para download.

Ferramentas de teste de penetração de rede. O hacker estereotipado passa seus dias invadindo redes onde não pertence e, portanto, um pen tester precisa de ferramentas que possam ajudá-lo a obter acesso à infraestrutura de rede de seus alvos. Das nossas principais opções, Kali Linux, nmap, Metasploit, Wireshark, John the Ripper e Burp Suite se enquadram nessa categoria. Outras ferramentas populares de teste de caneta de rede incluem o programa de manipulação de pacotes Scapy; w3af, uma estrutura de ataque e auditoria; e os scanners de vulnerabilidade Nessus, Netsparker e Acunetix.

Ferramentas de teste de penetração de aplicativos da Web. Os aplicativos voltados para a Web são uma das principais superfícies de ataque que qualquer organização precisa proteger, portanto, um pen tester vai querer concentrar uma boa quantidade de energia lá para realmente avaliar a segurança de seu alvo. Nmap, Metasploit, Wireshark, Jon the Ripper, Burp Suite, ZAP, sqlmap, w3af, Nessus, Netsparker e Acunetix podem ajudar nessa tarefa, assim como o BeEF, uma ferramenta focada em navegadores da web; scanners de vulnerabilidade de aplicativos da web Wapiti, Arachni, Vega e Ratproxy; diresearch, uma ferramenta de linha de comando projetada para diretórios e arquivos de força bruta em servidores da web; e Sn1per, uma estrutura de teste de caneta “tudo em um”.

Ferramentas de teste de penetração de banco de dados. Se o objetivo de um hacker é exfiltrar dados valiosos, essas joias da coroa geralmente estão escondidas em um banco de dados em algum lugar, por isso é importante que um testador de caneta tenha ferramentas para abrir as fechaduras. nmap e sqlmap são ferramentas importantes para este propósito. Assim como o SQL Recon, um scanner ativo e passivo que visa especificamente e tenta identificar todos os Microsoft SQL Server em uma rede, e o BSQL Hacker, uma ferramenta automatizada de injeção de SQL.

Ferramentas automatizadas de teste de penetração. Encontrar manualmente todas as vulnerabilidades possíveis em um sistema de destino pode levar anos. Muitas ferramentas de teste de caneta possuem recursos de automação integrados para acelerar o processo. Metasploit, John the Ripper, Hydra, Sn1per e BSQL Hacker se destacam nesse aspecto.

Ferramentas de teste de penetração de código aberto. O teste de caneta tem suas raízes em um mundo de hackers que está profundamente investido no movimento de código aberto. Todas as nossas principais opções de ferramentas além do Burp Suite são de código aberto, assim como Scapy, BeEF, w3af, Wapiti, Arachni, Vega, Ratproxy e Sn1per.